ランサムウェアは、パソコンやサーバー内のファイルを暗号化したり端末をロックしたりして使用不能にし、その解除と引き換えに金銭(身代金)を要求するマルウェアの一種です。

例年、IPA(情報処理推進機構)の「情報セキュリティ10大脅威」でも組織向け脅威の第1位に選ばれるなど、近年のサイバー攻撃の主流となっており、中小企業での被害も増加しています。

本記事では、ランサムウェアの意味や種類、仕組みをはじめ、感染時に見られる症状・被害や対策例について、わかりやすく解説します。

ランサムウェアとは何か?意味と基本的な特徴

ランサムウェアとは、侵入した端末のデータを暗号化して身代金を要求するマルウェアの一種です。

年々攻撃パターンが変化しており、被害に遭う企業や組織が増加し続けているという点で、注意すべきマルウェアの1つと言えます。

ここではランサムウェアの意味や種類に加え、脅威とされる主な理由を詳しく解説します。

ランサムウェアの意味

ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」の意味を組み合わせた造語です。

明確な定義はありませんが、ランサムウェアの一連の行動パターンとして、データの暗号化や端末のロックによって業務を妨害し、仮想通貨などの金銭を要求してくることが特徴です。

例えば、業務に使用しているパソコンにロックがかかり、「解除してほしければ金銭を払え」などと要求されます。

また、データの暗号化により、企業の重要なデータが人質に取られるケースもあります。狙われるデータは顧客情報や基幹システムを動かすためのファイルなど様々です。

ランサムウェアが脅威とされる理由

IPA(情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威 」の組織編では、2021年以降5年連続で「ランサム攻撃による被害」が脅威の1位に挙げられています。

脅威とされる理由は、ランサムウェアの手法や被害の深刻さにあります。

ランサムウェアは、恐怖を煽る心理的手法を用いることが特徴です。

従来は、端末の暗号化解除と引き換えに身代金が要求されていました。

しかし、近年は端末の復旧に加え、データを人質に金銭を要求し、要求に応じなければデータを流出・公開すると脅す「二重恐喝(ダブルエクストーション)」が仕掛けられます。

企業の場合、機密データを不特定多数に公開されてしまうと、自社のみならず、顧客や取引先にまで被害が及びます。

それだけでなく、データを流出させたとなれば「セキュリティ対策の甘い企業」として社会的な信用も失いかねません。

そのため、ランサムウェアの攻撃を受けた際に、身代金の支払いに応じてしまう企業が後を絶たないのです。

ランサムウェアの仕組みと攻撃手法

ここからはランサムウェアの主な感染経路や攻撃の流れ、近年の攻撃手法の進化について紹介します。ランサムウェアの仕組みをより深く理解しましょう。

主な感染経路

ランサムウェアの代表的な感染経路には、フィッシングメールやネットワーク機器、マルバタイジング(悪意ある広告)、USBデバイスによるものが挙げられます。感染経路ごとの手法は以下のとおりです。

| 感染経路 | 手法 |

|---|---|

| フィッシングメール | ターゲット企業の従業員に、不正なファイルやURLを添付したメールを送信する |

| ネットワーク機器 | ルータやVPNなどのネットワーク機器の脆弱性を狙って侵入し、システム内で感染を拡大する |

| マルバタイジング(悪意ある広告) | 広告ネットワークから悪意ある広告を配信し、不正なウェブサイトに誘導する |

| RDP(リモートデスクトッププロトコル)乗っ取り | リモートデスクトップ通信を悪用して侵入する |

| USBなどのデバイス | ランサムウェアを仕込んだUSBデバイスを通して侵入する |

警視庁が発表している「マルウェア「ランサムウェア」の脅威と対策(脅威編) 」によると、ランサムウェアの感染経路の中でも「VPN機器」「リモートデスクトップ」が主流とされています。

この2つの感染経路が全体の約85%を占めているため、未対策の場合は早急に見直したほうがよいでしょう。

攻撃の流れ(プロセス)

ランサムウェアは、上記で紹介した主な感染経路から侵入し、一定のプロセスを経て目的を達成します。具体的な攻撃の流れは以下のとおりです。

- 初期侵入

VPN機器の脆弱性やRDP(リモートデスクトッププロトコル)などを悪用し、企業の内部ネットワークに侵入します。 - 内部活動

遠隔操作ツール(RAT:Remote Access Tool)を使用して企業の端末を操作し、可能な限り上位の権限を獲得します。さらに、セキュリティを無効化して検知や監視を回避します。 - 情報窃取

脅迫に利用できそうな重要データを探索し、窃取します。ネットワーク内の別端末にも侵入を繰り返してデータを収集します。 - 暗号化・ロック

収集したデータや端末を暗号化し、利用不能にします。感染した端末は動作が遅くなっていき、ファイルが開けないなどの異変を引き起こします。 - 身代金要求

モニターに「端末を復旧したければ身代金を払え」等の脅迫メッセージが表示されます。基本的に暗号資産といった追跡ができない支払い方法を指定されます。 - 公開脅迫(多重恐喝)

多重恐喝の場合は、モニターに「端末を復旧したければ身代金を払え、支払いに応じなければ機密データを公開する」等のメッセージが表示されます。

攻撃の進化

ランサムウェアは時代にあわせて、より被害が拡大しやすい形へ攻撃手法が進化しています。

ここでは近年のランサムウェアの高度化の実態を具体的に解説します。

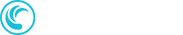

「ばらまき型」から「標的型」へ

ランサムウェアは、「ばらまき型」から「標的型(Human-Operated)」へ攻撃手法が進化しています。

従来の「ばらまき型」は、不特定多数のターゲットを狙い、ばらまき型メールや悪意あるウェブページを通して拡散させる手法です。

端末に感染拡大して暗号化を行い、システム復旧への身代金を要求していました。

一方、近年の「標的型」は、特定の企業や組織を対象としており、フィッシングメールを送信したり、VPN機器などのネットワーク脆弱性を悪用したりして、企業や組織のネットワークに侵入します。

前述の攻撃の流れに沿って重要なデータを窃取し、システムの復旧やデータ非公開などと引き換えに身代金を要求します。

ランサムウェアが「ばらまき型」から「標的型」へ進化した背景は、収益性を追求した結果と言えます。

「ばらまき型」は不特定多数を相手にするため、感染したターゲットがお金を持っている保証がありません。

そこで、より多くの金銭を要求できる企業をターゲットにする「標的型」へと進化したのです。

生成AIの活用による新たなランサムウェア

ランサムウェアは、生成AIの登場によって、さらに進化しています。サイバーセキュリティ企業のESETは、生成AIを活用して攻撃を行う、新たなタイプのランサムウェア「PromptLock」の発見を報告しています。

これは、生成AIが不正なスクリプトを生成し、ファイルを検索したり暗号化したりする対象の判断を行うものです。

AIが生成したスクリプトを使用するため、検知が難しいことも注意点の1つとされています。

出典:イーセットジャパン株式会社「ESET、初のAI駆動型ランサムウェア「PromptLock」発見 ~サイバー攻撃は新たなフェーズへ突入~」

RaaS(Ransomware as a Service)の登場

近年は、ランサムウェアによる攻撃を提供するサービス「RaaS(Ransomware as a Service)」も登場しています。

開発者がランサムウェアを商品化しているため、対価を支払えば、専門知識やスキルを持たない攻撃者でも、ランサムウェアで攻撃を行える仕組みです。

RaaSが普及することにより、さらなるランサムウェア攻撃の加速が懸念されています。

ランサムウェアの種類

ランサムウェアは、進化しながら様々な亜種も登場しています。ここでは、ランサムウェアのタイプを代表的な4種類に絞って紹介します。

暗号化型(Crypto型)

暗号化型(Crypto型)は、ファイルを暗号化して使えなくし、その復旧と引き換えに金銭を要求します。

企業は重要データが使えなくなることで業務に支障が出るため、経済的にも多大な損失を受けます。

2023年には、コンクリート製造企業が、ファイアウォールVPNの脆弱性を突かれてランサムウェアに感染しました。

15台中11台のサーバーが感染し、ファイルが暗号化されています。社内ネットワークとインターネット回線をすぐに切断したため情報漏えいの痕跡は見つかりませんでした。

端末ロック型(Locker型)

端末ロック型(Locker型)は、パソコンやスマートフォンなどの端末をロックして操作不能にするタイプです。

端末の起動直後に実行されるプログラム「ブートローダ」を書き換えて、起動自体を妨げてくるなど、復旧すら困難なケースもあります。

例えば、医療機関でこの端末ロック型の攻撃が行われると、電子カルテが利用できなくなります。

結果的に数時間から数日間、診療や手術、緊急患者の受け入れなどの中断が余儀なくされるといった重大な被害につながります。

偽警告型(Scareware)

偽警告型(Scareware)は、「ウイルスを検出しました」「ライセンスの期限が切れています」などの偽警告を表示して、ユーザーに不正ソフトの購入や不正操作(クレジット情報入力など)を促すものです。

「ファイルの暗号化を解除したければ身代金を払え」といった偽の表示を行い、あたかもランサムウェアの攻撃を受けたように見せかけてくる点に注意しなければなりません。

偽警告型(Scareware)による攻撃では、実際には暗号化がされていないケースも多く存在します。

2011年には、ラトビアを拠点とする犯罪グループが偽のウイルススキャン画面や警告を表示し、偽のアンチウイルスソフトを購入させました。

世界中で100万人以上のユーザーが被害を受け、合計で 7,400万ドル相当の不正収益を得たと報じられています。

情報窃取・公開型(Leakware/恐喝型)

情報窃取・公開型(Leakware/恐喝型)は、データを暗号化せずに窃取し、あとから「身代金を払わなければデータを公開する」と脅迫して身代金を要求するものです。

機密性の高い重要なデータを狙い、対象者への恐怖を煽ります。

データの暗号化と情報窃取・公開を組み合わせて二重に脅す「二重恐喝(ダブルエクストーション)」も、情報窃取・公開型の一種です。

これは暗号化解除とデータをウェブサイトに公開しないことの両方を条件に身代金を要求する手口で、近年増加傾向にあります。

2024年5月には、医療機関で情報窃取・公開型によるランサムウェア被害も確認されています。

この医療機関ではランサムウェアの攻撃により、電子カルテの閲覧不能となったほか、患者約4万人分の個人情報が流出した可能性があると報じられました。

感染するとどうなるか?症状と兆候

ランサムウェアに感染した場合は、早急な対処が必要です。円滑な対処につなげるためにも、あらかじめランサムウェアに感染した場合の症状や兆候を把握しておきましょう。

ユーザー端末で現れる症状

ユーザーの端末で現れる症状は複数存在します。

まず、操作画面に異常が見られる症状です。作業中の画面が突然ロック画面に変わって操作ができなくなります。

ファイルが開けなくなるのも症状の1つです。

ドキュメントや画像など、普段使用しているファイルが暗号化され、開こうとすると「破損しています」「開けません」といったエラーが表示されます。

また、拡張子が「sample.docx」から「sample.docx.locked」 のように不審なものに変換されるケースもあります。

脅迫内容が書かれたテキストファイル(例:README.txt)が配置されたり、ポップアップや壁紙に「暗号化を解除するには○○に送金せよ」と表示されたりする場合は、ランサムウェアの兆候と言えます。

システム全体で起こる影響

ランサムウェアの攻撃を受けると、システム全体にも影響が及びます。

例えばNAS(Network Attached Storage)でファイルを共有している場合、ファイルが暗号化されてしまえば、従業員全員がアクセスできなくなります。

また、業務アプリケーションのファイルが暗号化されて使用できなくなると、日常業務にも支障をきたします。

影響範囲が広い場合は、社内全体の業務フローやサービスの提供が滞る可能性もあるでしょう。

感染が疑われる際の初期サイン

ランサムウェアの初期サインとしては、急にPCが遅くなる傾向があります。

タスクマネージャーで、見慣れないプログラムが大量のCPUやメモリを消費していればランサムウェアの可能性があるでしょう。

また、ウイルス対策ソフトやWindows Defenderが突然無効化されていて、不審な外部IPアドレスへの通信や、大量データの送信が発生しているパターンにも注意が必要です。

この場合、ランサムウェアによってセキュリティソフトが故意に無効化されていることが考えられます。

ランサムウェア被害の現状と企業への影響

ここまで説明してきたように、ランサムウェアは企業にとって非常に危険な存在です。

ランサムウェアのリスクを放置しているとどのような被害に遭うのか、現状と企業への影響を見ていきましょう。

被害件数と動向

警察庁が発表している「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によれば、ランサムウェアによる2024年の被害件数は222件です。

そのうち中小企業が140件で、大企業や団体等を含む全体の63%を占めています。

また、報告されている手口134件の中では、二重恐喝型が111件と最も多い結果です。

攻撃者も手口をブラッシュアップしています。

例えば、侵入に気づかれにくくするため金曜日の夜に侵入して土日に活動をしたり、企業側が侵入経路を閉じたあとでも入れるようにバックドアを設置したりと、あらゆる手を使って攻撃します。

これにより、ランサムウェアの調査や復旧に時間がかかり、被害が拡大することに注意しなければなりません。

出典:警察庁サイバー警察局「令和6年における サイバー空間をめぐる脅威の情勢等について」

被害を受けやすい企業の特徴

警察庁の「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、中小企業のランサムウェアの被害件数は、大企業の2倍以上です。

その理由として、中小企業はセキュリティ対策に回すリソースが不足していることが多く、結果的に脆弱性が放置され、狙われやすくなっていることが考えられます。

また、中小企業からRDP(リモートデスクトッププロトコル)経由などで、業務提携している大企業へ感染が広がるケースもあります。

企業への具体的影響

企業がランサムウェア被害に遭った場合の具体的な影響は、以下の点です。

業務停止

ランサムウェアによって業務が停止すると、多くの損失が出る恐れがあります。

2025年9月には、大手酒類メーカーがランサムウェアの攻撃の受け、国内のグループ会社の受注・出荷業務や、コールセンター業務の停止を余儀なくされ ました。

ランサムウェアから復旧するための費用(1,000万円以上)

警察庁の「令和6年におけるサイバー空間をめぐる脅威の情勢等について 」によると、ランサムウェアの被害を受けた組織のうち約半数が調査・復旧に1,000万円以上の費用を要しています。

顧客情報などの機密データの漏えい

攻撃者が管理するウェブサイトで搾取されたデータが公開されると、個人情報などの機密データが漏えいします。

社会的信用の失墜による取引停止

ランサムウェアによって個人情報や機密情報が漏えいすると、企業の社会的信用が失われ、最悪の場合、顧客との取引停止に至る可能性があります。

経営課題としての重要性

ランサムウェアは企業にとって非常に重大な脅威となるため、単なるIT部門の課題に留まらず、経営課題として認識されるべき項目と言えます。

万が一ランサムウェアの攻撃を受けると、セキュリティ・インシデントではなく、自社の業務停止や取引先からの取引停止、社会的信用の失墜など多大な損失を被るためです。

当然、ランサムウェアの被害が報道されれば、組織のガバナンスを指摘されるでしょう。

こうした被害を未然に防止するためにも、企業全体でランサムウェア対策を見直すことが重要です。

ランサムウェア対策の概要

最後にランサムウェア対策の概要をご紹介します。

基本的な予防策の考え方

ランサムウェアへの基本対策は複数あります。

まず、業務で利用しているOSやアプリケーション、ネットワーク機器を常に最新の状態に保つことです。

また、定期的にバックアップを取り、パスワードの設定を見直すなどして認証を強化することも欠かせません。

こうした基本対策は、社内教育などを通じて、従業員に意識づけを行うとより効果的です。

感染時の初動対応の考え方

万一感染が疑われた場合は、以下の方法を取りましょう。

- 感染端末をネットワークから隔離

- 速やかに上長や情報システム部門へ報告

- 外部の専門家やセキュリティベンダーに相談

こうした初動対応が被害拡大を防ぐ鍵となります。

ランサムウェアの対策方法の詳細は、以下の記事で解説しています。

事前対策と事後対策の双方を押さえておきたいセキュリティ担当者様は、ぜひあわせてご覧ください。

まとめ

ランサムウェアはマルウェアの一種で、データを暗号化・窃取して、暗号化の解除やデータの非公開と引き換えに身代金を要求することが特徴です。

近年は二重恐喝や標的型攻撃など手口が巧妙化しています。

企業がランサムウェアの攻撃を受けると、業務停止や情報漏えい、社会的信用の失墜といった深刻な影響につながる可能性があるため注意しなければなりません。

自社の損失を未然に防止するために、ランサムウェアへの備えを見直してみてはいかがでしょうか。

TD SYNNEXが提供するランサムウェア対策ソリューション

TD SYNNEXでは、ランサムウェアなどのサイバー脅威に対応する、高度なセキュリティ技術を備えた製品を多数ご用意しております。

中でも、サイバーセキュリティ分野をリードする「Symantec」や「Carbon Black」のセキュリティ製品がおすすめです。

Symantecのエンドポイントセキュリティ製品「Symantec Endpoint Security」には、あらゆるマルウェアへの防御機能を備えたEPP/NGAV(次世代アンチウイルス)や、脅威の検知や駆除ができるEDR、先進技術を用いた防御機能などが搭載されています。

これにより、デバイスやOSの保護の強化が可能です。

Carbon BlackのEDRは、セキュリティオペレーションセンター(SOC)を対象とした高度なセキュリティ製品です。常にエンドポイントの状況を監視・可視化し、脅威を検知した際には、アラートの通知や感染した端末の隔離といった速やかな対処を行います。

Carbon BlackのEDR機能を活用することで、脅威の検知から対応業務までの効率化につながります。

TD SYNNEXは上記のような製品のご提供に加え、導入のご相談から運用までの包括的なサポート体制を整えております。

企業の安全なIT環境の構築に向けて、セキュリティ製品の導入をご検討中の担当者様は、ぜひ下記ページから詳細をご確認ください。

これからのセキュリティ強化に役立つ資料を公開中

急速に進むDXや生成AIの登場によって複雑化する企業のIT環境を踏まえ、近年重要性が増すセキュリティトレンド「ゼロトラスト」の基本と「生成AIとそのリスク」を中心に、今の時代に必要なセキュリティ対策をわかりやすくまとめています。ぜひご覧ください。

[筆者プロフィール]

Y.Kuroda

MLエンジニア&Web開発者&ITライター。MLエンジニアとして働きながらとSEOの知見を活かした記事を執筆しています。ライター業務を効率化するWebサービス『MOJI-KA』を開発・運用中です。