近年、サイバー攻撃は「単純なウイルス感染」から「組織的・持続的・多段階的な侵入」へと進化し、従来の対策では「見えない」「止められない」脅威が現実のものとなっています。

エンドポイント、ネットワーク、クラウド、ID、それぞれに対策を講じていても、攻撃の全体像は見えず、対応が後手に回るのが実情です。

こうした複雑化・高速化する脅威に立ち向かう切り札として注目されているのが「XDR」です。

本記事では、XDRの特徴やEDR、NDR、SIEMとの違い、導入メリットや注意点まで解説していきます。

XDRとは?

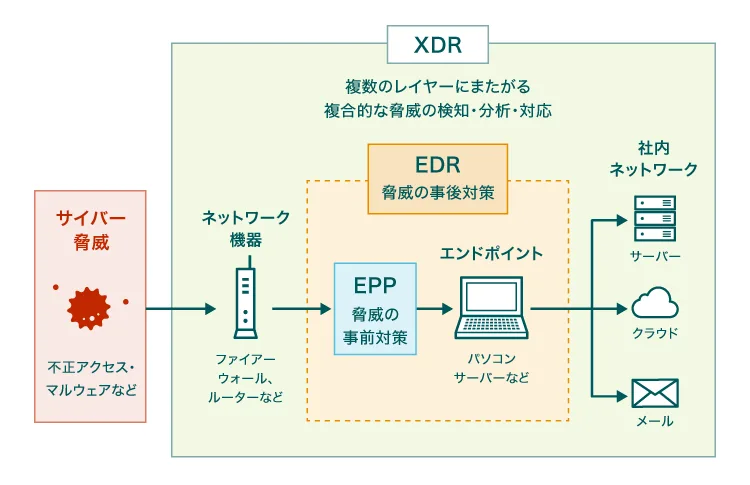

XDR(Extended Detection and Response)とは、システムをサイバー攻撃から防御するための総合セキュリティソリューションです。

XDRならエンドポイント(PCやスマートフォン、タブレットなど)からネットワーク、各種サービスに至るまでの脅威をワンストップで監視・対応できるため、効果的にセキュリティリスクに対処できるのが特徴です。

さらに、XDRはエンドポイント、アプリケーション、ネットワークなどの各レイヤーの情報を統合して分析します。

つまり、総合的に危険とされるアラートだけが通知されるため運用負荷の低減が期待できます。

XDRを導入することで、セキュリティリスクと運用負荷の両面においての改善が見込めるのです。

EPP、EDRとの違い

XDRと似たソリューションとしてEPPやEDRがあります。それぞれ違いを見ていきましょう。

EPP (Endpoint Protection Platform)は、エンドポイントに対してウイルスやマルウェアが侵入した際に検知・排除するものです。

いわゆる「ウイルスバスター」などの個人向けアンチウイルスソフトがEPPに該当します。

一方EDR(Endpoint Detection and Response)は、エンドポイントに侵入してきたウイルスやマルウェアの挙動を監視・記録し、不審な動きがあれば分析・隔離・通知などの対応を支援します。

一見すると両者はエンドポイントに対する防御という点では同じです。

しかし、EPPが「侵入前の予防」に重きを置いているのに対して、EDRは「侵入後の検知」に重きを置いているという点で異なります。

では、XDRはどうでしょうか。

XDRは、EDRの防御範囲をより拡張させたものと言えます。

EDRがエンドポイントのみを対象としているのに対して、XDRはエンドポイントだけでなくネットワークやメール、クラウドサービスなど複数レイヤーを監視し、脅威の検知・対応をします。

現代のセキュリティ傾向として、個別のエンドポイントを守るだけでは足らず、広範囲レイヤーをまとめて防御するニーズが高まっているといえるでしょう。

NDRとの違い

NDR(Network Detection and Response)は、ネットワークの通信トラフィックを監視して、脅威を検知・対応します。

EPP・EDRなどのエンドポイント対策では検知できない、または見逃されやすいラテラルムーブメント(ランサムウェアのようなネットワーク拡散型の攻撃)に強いのが特徴です。

XDRとの違いは、XDRがより広範なセキュリティ領域を統合的に監視するのに対し、NDRはネットワークに特化している点にあります。

SIEMはXDRと似てる?

XDRと混同されやすいソリューションとしてSIEM(Security Information and Event Management)があります。

SIEMは、XDRと同様に広範囲レイヤーを対象にしますが、目的が異なります。

SIEMはログデータの収集・分析をすることを目的としており、XDRはログデータに加えてネットワークトラフィックやエンドポイントの動作データなど、より広範囲なデータソースを対象にして、検知した脅威に自動的に対処する仕組みを備えています。

また、SIEMを運用するには検知ルールの設定やチューニングを自社で行う仕組みとなっているため、専門知識を持った適切な人材を配置する必要があります。

XDRの優れたセキュリティ機能

ここからは「なぜXDRが優れているのか」、その特徴を深掘りしていきます。

XDRには主に以下の特徴があります。

- 広範囲な情報収集能力

- 統合されたインシデントの検出・分析

- 脅威の自動隔離・修復

広範囲な情報収集能力

XDRは、エンドポイントに限らずネットワーク・クラウド・メール・ユーザーなどあらゆるセキュリティ領域の情報を収集・統合します。

広範囲な情報収集によって複数レイヤーでの不審な挙動、異常を検知可能です。そのため、攻撃の断片的な兆候も全体の脅威として検出でき、ネットワーク越しに感染を拡大していくようなマルウェアにも対処可能です。

統合されたインシデントの検出・分析

従来のセキュリティ製品は、各レイヤーで出された大量のアラートを分析する必要がありました。

XDRなら、それぞれのレイヤーからのデータを統合し、全体を俯瞰できるように設計されているため、多くの情報に惑わされることがありません。

インシデントが起きたときは脅威レベルをスコアリングし、リスクに応じた対応がしやすくなっています。

脅威の自動隔離・修復

XDRは脅威を検出するだけでなく、あらかじめ設定されたルールやAI判定に基づいて、自動で隔離・修復対応が可能です。

具体的には攻撃を受けたデバイスをネットワークから隔離したり、不審なログインであれば該当ユーザーのアカウントをロックしたりすることができます。

人の判断を待たずに自動的に被害を最小化してくれるため、セキュリティ担当の作業負荷を大幅に軽減してくれるのです。

自動対応によって被害が拡大するのを防いでくれるのは、XDRの大きな特徴の1つといえるでしょう。

XDRが求められている理由

現代のサイバー攻撃は高度に複雑化しており、従来のセキュリティ対策では守り切れないケースが頻発しています。

たとえば、以下のようなサイバーキルチェーン(Cyber Kill Chain)の攻撃を受けた場合です。

- 社員に標的型メールが届く

- 添付ファイルからマクロでマルウェアが実行される

- 攻撃者がPCに侵入、ラテラルムーブメントで社内の他のサーバーへ

- クラウドストレージやファイルサーバーからデータを窃取

- 一部のシステムにランサムウェアを展開

こういったケースだと、従来型のEPPでは検知が難しくなることがあります。

EDRでは感染した端末の異常は検知できますが、ネットワーク越しの挙動までは追跡できません。

SIEMなら全体ログは取れても統合的な分析には専門家が必要で、リアルタイム性に欠けます。

このように、単体のセキュリティ製品だけでは現在のサイバー攻撃には十分な対処が難しいのです。

そこで近年では「ゼロトラスト」セキュリティの導入が叫ばれています。

ゼロトラストとは、全セキュリティポイントで確認・認証・認可を実施するセキュリティ思想です。

ゼロトラストには各レイヤーでの監視・対応が求められるため、XDRはゼロトラストの実現に適したソリューションといえます。

■ゼロトラストについて、以下の記事で詳しく解説しております。こちらもあわせてご覧ください。

XDRを導入するメリット

XDRを導入することで、これまでのセキュリティ運用コストを削減しながらインシデント発生時の即応体制を強化できます。

具体的なメリットは以下の3つです。

- セキュリティ対策を統一できる

- セキュリティ運用を効率化できる

- 作業のサイロ化を回避できる

セキュリティ対策を統一できる

社内のセキュリティ対策では実にさまざまなサービスが稼働しています。

ウイルス対策ソフトやFirewall、ネットワーク監視にはIDS(Intrusion Detection System)などをまとめて運用するのは相当の負荷がかかります。

また、これらに精通したセキュリティ人材を確保するのも難しいのが実情でしょう。

XDRなら、複数のレイヤーの情報を統一されたプラットフォーム上で確認することが可能です。

セキュリティ運用を効率化できる

XDRはエンドポイントからネットワーク、クラウドまで幅広いレイヤーのログを収集し、一元管理・分析ができます。

そのため、毎日複数のセキュリティ製品のアラートをチェックする必要がありません。

各レイヤーで起きている個別の事象ではなく、総合的に分析したアラートを出してくれるので運用コストの削減が期待できます。

作業のサイロ化を回避できる

セキュリティ部門ではセキュリティ担当領域ごとに作業が分離されがちです。

たとえば、以下のような各担当が自分のツールだけを見ている状況では、インシデントの発生に気づくのが遅れ、対応も後手に回ってしまいます。

- エンドポイント対応はAさん

- メールの監視はBさん

- ネットワークはCさん

XDRはデータ収集・検知・分析を一貫して対応できるため、担当者のレベルやチームの熟練度の影響をさほど受けずにセキュリティ体制を構築できます。

TD SYNNEXでは、SymantecやCarbon Blackといった実績あるセキュリティ製品の取扱いをしております。

エンドポイント保護からEDR(検知・対応)まで、幅広いラインナップを提供しており、導入から運用まで包括的に支援可能です。

各製品の詳細は以下よりご覧ください。

■製品紹介ページはこちら

Symantec Endpoint Security | TD SYNNEX株式会社

Carbon Black Endpoint Security | TD SYNNEX株式会社

XDR導入時の注意点

XDRをせっかく導入したとしても、適切に運用できなければ効果を発揮できないでしょう。

そこで、XDR導入時に意識しておきたい注意点をご紹介します。

運用体制を構築しておかないと有事に対処できない

XDRは「検知」や「自動対応」を行いますが、完全に放置してよい仕組みではありません。

とくに検知後に何をどう判断し、どう報告・復旧するかは人間側の体制整備が前提となります。

具体的にはインシデント発生時のフローを構築することです。

問題が起こった監視対象の運用担当区への報告手順、対応フローを構築しておけば、インシデントに素早く対応できます。

そのためにも、運用体制だけでなくマニュアルの整備、関連区の責任者を明確にしておくとよいでしょう。

最終的な判断ができるセキュリティ人材を確保する必要がある

XDRは自動で脅威を検知してくれますが「それが本当に脅威か?」「業務を止めるべきか?」という最終判断は人間に委ねられます。

たとえば、海外からのアクセスをXDRが異常と検知したとしても、実際は海外出張中の社員からのアクセスの可能性があります。

こういったときに最終的に判断するのは人間です。状況を踏まえて適切に判断することが、いかに重要かわかるのではないでしょうか。

また、導入後においても、システム連携や設定のカスタマイズなどを設計できるような知識とスキルを持った人材を育てたり、確保したりする施策が重要になるでしょう。

(まとめ)XDRは情報資産を守る最後の砦

XDRは、これまでバラバラに存在していたセキュリティ製品を横断的に連携させ、脅威の検出・分析・対応を統合的に行う次世代の防御基盤です。

しかし、XDRを使いこなすには、運用体制の整備と判断力のある人材の確保が不可欠です。

組織の情報資産を守る最後の砦として、XDRの導入を検討してみてはいかがでしょうか。

なお、TD SYNNEXでは、主要なエンドポイントセキュリティ製品の機能や特長ごとで比較した、分かりやすい解説記事もご用意しています。

製品ごとの違いや選定時のポイントを知りたい方は、ぜひ以下のページをご覧ください。

[著者プロフィール]

Y.Kuroda

MLエンジニア&Web開発者&ITライター。MLエンジニアとして働きながらとSEOの知見を活かした記事を執筆しています。ライター業務を効率化するWebサービス『MOJI-KA』を開発・運用中です。