クラウドサービスの普及やテレワークの一般化、IoTデバイスの増加によって、従来の境界型セキュリティモデルでは対応しきれない新たな課題が次々と浮上しています。

そんな中で注目を集めているのが、「ゼロトラスト」と呼ばれる新しいセキュリティの考え方です。

本記事では、ゼロトラストの基本概念から、求められる背景、メリット・デメリットなど幅広く解説します。

ゼロトラスト(ゼロトラスト・セキュリティモデル)とは

ゼロトラスト(ゼロトラスト・セキュリティモデル)は、近年注目を集めている新しいセキュリティの概念です。「誰も信用しない」という前提に基づき、システムを防御・保護していくという考え方です。

この考え方が生まれた背景には、クラウドサービスの普及や在宅勤務の増加により、従来の「社内は安全、社外は危険」という境界線が曖昧になってきたことがあげられます。

ゼロトラストモデルでは、社内外を問わず、すべてのアクセスに対して厳格な認証を行います。

アクセスする人、使用する端末、利用するアプリケーションなどのすべてをその都度確認します。

また、データ通信の暗号化を徹底し、アクセス権限は必要最小限に抑えます。さらに、システムの状態を常時監視し、異常を素早く検知する仕組みも必要です。

ゼロトラストが注目される背景

次に、ゼロトラストの考え方が注目されている背景を紹介します。

従来のセキュリティモデルの限界

前述のように従来のセキュリティモデルは、企業のネットワークを内部と外部に明確に分け、内部を信頼し、外部からの脅威に対して防御する「境界防御モデル」が主流でした。このモデルでは、ファイアウォールやVPNなどを用いて、社内ネットワークを外部の脅威から守ることに重点がおかれています。

しかし、この境界防御モデルは一度内部に侵入されてしまうと、攻撃者は比較的自由に社内のリソースにアクセスできてしまう特徴があります。また、内部からの脅威、たとえば従業員による意図的または無意識の情報漏洩などに対しては、十分な対策を取ることが困難です。

さらに、モバイルデバイスの普及やテレワークの浸透により、「社内」と「社外」の境界が曖昧になってきています。従来のモデルでは、こうした働き方の変化に柔軟に対応することがより難しくなるでしょう。

クラウドサービスの普及

近年の変化として、クラウドサービスの急速な普及があります。クラウドサービスの利用により、企業の重要なデータやアプリケーションが、物理的に社外におかれるようになりました。

クラウドサービスの利用は、社員がどこからでも業務に必要な情報にアクセスできるという利便性をもたらす一方で、セキュリティリスクも増大させています。

社外からのアクセスに対するセキュリティを担保するため、ゼロトラストを取り入れようとする企業が増えています。

従来のセキュリティモデルとゼロトラストの違い

従来型セキュリティモデルとゼロトラストとの違いは、「信用する領域があるかどうか」です。

それぞれの特徴を見ながら解説していきます。

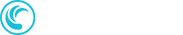

従来のセキュリティモデルの場合(境界防御モデル)

従来のセキュリティモデルは「境界防御モデル」と呼ばれ、企業ネットワークの内と外を明確に線引きし、外部から内部ネットワークへの不正アクセスを防御することに主眼をおいていました。

「社内」を信用する領域、「社外」を信用しない領域とすることで、両者の境界を防御するという考え方です。外部からの通信を監視・遮断するファイアウォールはまさに境界防御モデルの代表的な機能といえるでしょう。

境界防御モデルは、外部からの通信を危険とみなし監視する一方で、内部ネットワークは信用します。そのため一度内部への侵入に成功さえしてしまえば、悪意のある人間は自由に情報を盗めてしまいます。

たとえば、会社に恨みを持っていたり、金銭に目がくらんだりした従業員が、会社の情報資産を不正に持ち出す事件があります。このような事件がたびたび起こるのは、境界防御モデルの限界を示しています。

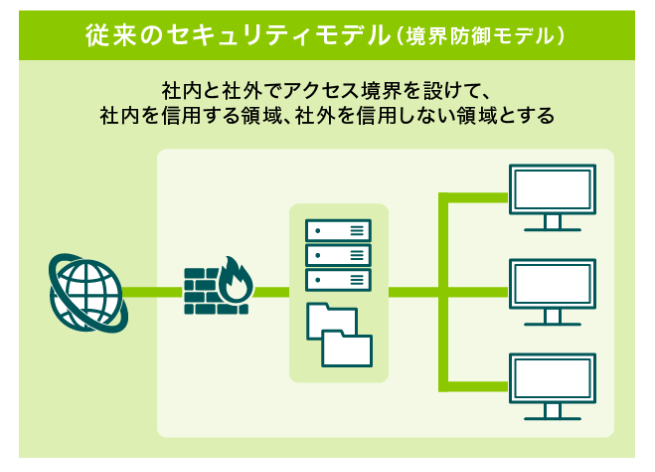

ゼロトラストの場合

一方、ゼロトラストは境界という概念がありません。ゼロトラストではあらゆる情報資産が監視・保護対象になります。そのため、社内・社外を問わず企業のリソースにアクセスする通信は監視され、必要に応じて制限されます。

たとえば、ゼロトラストでは各ユーザーとデバイスが安全であることを確認するために認証が必要です。従業員がデータを閲覧する場合にも、その人物が適切な資格を持っているかを証明しなくてはいけません。

さらに、あらゆる通信はログとして可視化されます。こうすることで、社内の情報資産が悪意のある第三者から狙われているかを事前に検知できるのです。

このようにゼロトラストを導入すれば、多様な働き方をする企業においても情報資産を適切に保護できます。

テレワークでわかったVPNの問題

新型コロナウイルス感染症の影響で、多くの企業がテレワークを導入しました。その過程で、従来から使用されてきたVPN(仮想プライベートネットワーク)の問題点が出てきました。

セキュリティ面の問題

VPNには、セキュリティ面の問題があります。

まず、初回の認証後は継続的な検証が不十分な傾向があります。つまり、一度パケットを検査し利用者を認証すると、その後のアクセスを過度に信頼してしまう可能性があるのです。これにより、不正アクセスのリスクが高まる恐れがあります。

また、VPN接続後のアクセス権限管理が適切でない場合、問題が生じる可能性があります。たとえば、社員が必要以上に広範囲のリソースにアクセスできてしまうケースがあります。これは、情報漏洩や内部からの不正行為のリスクを高める要因となります。

さらに、テレワークで使用するPCの脆弱性も大きな問題です。社外で使用されるPCは、社内ネットワークの管理下にない場合が多く、セキュリティ対策が不十分なことがあります。このようなPCがVPNを介して社内ネットワークに接続すると、マルウェア感染や不正アクセスのリスクが高まります。

管理の問題

VPNは社外の様々な場所からアクセスできてしまうため、セキュリティを維持するための管理負担が増大します。たとえば、許可された接続元からのアクセスのみを認めるよう設定する必要があり、この管理には相応の手間がかかります。

具体的な管理業務としては、接続するデバイスやユーザーアカウントの管理、利用状況のモニタリング、脆弱性のチェックなどがあげられます。これらの作業は継続的に行う必要があり、IT部門の負担を大きく増加させる要因となっています。

ゼロトラストの7つの基本原則

ゼロトラストを実現するうえでは、NIST(米国国立標準技術研究所)が発表した「NIST SP800-207」で示された「ゼロトラストの7つの基本原則」が参考になります。

| 原則 | 内容 |

|---|---|

| 1 | データソースとコンピュータサービスは、すべて「リソース」と見なす |

| 2 | ネットワークの場所に関係なく、通信はすべて保護される |

| 3 | 企業リソースへのアクセスをセッション単位で付与する |

| 4 | リソースへのアクセスは利用する人、利用するサービス、利用されるデータによって決定される |

| 5 | すべての資産の整合性とセキュリティ動作を監視し測定する |

| 6 | リソースの認証と認可は、すべてアクセスが許可される前に動的かつ厳密に実施される |

| 7 | 資産、ネットワークのインフラストラクチャ 通信内容について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する |

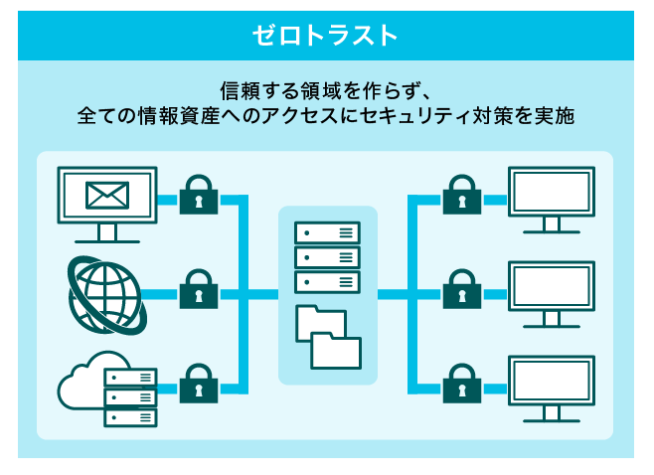

ゼロトラストの構成要素

ゼロトラストモデルは、複数の要素が組み合わさって成り立っています。これらの要素が連携することで、より強固なセキュリティ体制を実現します。

以下に、ゼロトラストの構成要素を解説します。

デバイス

社員が使用するPCやスマートフォンなど、すべてのデバイスに対してセキュリティ対策を施します。

具体的には、デバイスの認証、マルウェア対策、OSやアプリケーションの更新管理などが含まれます。また、紛失や盗難時のリモートワイプ機能なども重要です。

ネットワーク

従来の境界防御に加え、内部ネットワークの分割(セグメンテーション)を行い、アクセス制御を細かく設定します。

また、すべての通信を暗号化し、不正なトラフィックを検知・遮断する仕組みを導入します。

クラウド

クラウドサービスへのアクセス制御、データの暗号化、クラウド上のリソース管理などが含まれます。

また、マルチクラウド環境での一貫したセキュリティポリシーの適用も求められます。

アクセス制御

ゼロトラストの核心部分といえるのがアクセス制御です。ユーザー、デバイス、アプリケーションなど、すべての要素に対して、常に認証と認可を要求します。

多要素認証の導入や、アクセス権限の細かな管理、動的なポリシー適用などが重要になります。

ワークロード

ワークロードとは、アプリケーションやサービスが実行される環境を指します。コンテナ技術の普及に伴い、個々のワークロードに対するセキュリティ対策が重要になっています。

ワークロード間の通信の制御や、マイクロセグメンテーションの適用などが含まれます。

可視化と分析

セキュリティ状況の可視化と分析は、ゼロトラストモデルを効果的に運用するために不可欠です。

ネットワークトラフィック、ユーザーの行動、デバイスの状態など、様々なデータを収集・分析し、リアルタイムで脅威を検知する仕組みが必要です。

自動化

最後に、これら6つの要素を効率的に運用するための自動化があります。

セキュリティポリシーの適用、異常検知時の対応、パッチ管理など、可能な限り自動化することで、人的ミスを減らし、迅速な対応を可能にします。

ゼロトラストを実現するための4つのソリューション

ゼロトラストモデルを実現するためには、複数のセキュリティソリューションを組み合わせて導入する必要があります。

ここではゼロトラストを構成する4つのソリューションについて解説します。

1.エンドポイントセキュリティ

エンドポイントセキュリティは、個々のデバイスを保護するためのソリューションです。

機能としては、マルウェア対策があります。従来型のウイルス対策に加え、新種のマルウェアや高度な脅威に対応できる検出・防御機能が求められます。

次に、不正プログラムの実行防止があります。許可されていないソフトウェアやスクリプトの実行をブロックし、潜在的な脅威を未然に防ぎます。

2.ネットワークセキュリティ

ネットワークセキュリティは、その名の通りネットワークを介した通信の保護と制御を行います。

1つ目の機能としてセグメンテーションがあります。セグメンテーションは、ネットワークを論理的に分割し、各セグメント間のアクセスを厳密に制御します。万が一、攻撃者に侵入されても被害を最小限に抑えることができます。

次にファイアウォールがあります。最新の次世代ファイアウォールは、アプリケーションレベルでの制御や、高度な脅威検知機能を備えています。

VPNは、リモートアクセス時のセキュリティを確保します。また、最近ではゼロトラストの観点から、より細かな制御が可能なSASE(Secure Access Service Edge)など、新しい技術への移行も検討されています。

3.クラウドセキュリティ

クラウド環境のセキュリティ確保に対しては、主にCASB、DLPという製品が用いられます。

CASBは、クラウドサービスの利用を可視化し、セキュリティポリシーを適用するためのツールで、承認されていないクラウドサービスの利用(シャドーIT)の検出や、データの暗号化などを行います。

DLPは、機密情報の不適切な扱いを防ぐために使用され、クラウド環境でのデータの動きを監視し、不正な情報の持ち出しを防止します。

4.セキュリティ監視・運用

セキュリティ監視・運用は、ゼロトラストモデルを継続的に機能させるために欠かせません。

セキュリティアラートの収集と分析は、SIEM(Security Information and Event Management)ツールなどを用いて行われます。

膨大なログから重要な脅威を検出し、迅速な対応につなげます。

ゼロトラストのメリット・デメリット

セキュリティに「完璧」はありません。当然、ゼロトラストにもメリットとデメリットが存在します。それぞれ見ていきましょう。

ゼロトラストのメリット

データ漏洩や情報流出のリスクを軽減できる

ゼロトラストモデルでは、ネットワーク内外を問わず、すべてのアクセスと通信を疑い、それぞれを厳密に監視し、認証します。

そのため、内部にすでに侵入している脅威にも気づきやすくなり、データ漏洩や情報流出のリスクが大幅に減少します。

クラウド環境を保護するセキュリティを構築できる

ゼロトラストモデルの特徴は、社内外の概念を超えて関連するすべてのリソースに、一貫した監視と管理を行うことにあります。

たとえば、クラウドサービスやアプリケーション、データストレージなど、すべてのリソースに対して一貫したセキュリティポリシーを適用することがあげられます。

ほかにも、クラウドへのアクセスには、厳格な認証と認可プロセスを適用することで、不正アクセスを防げます。

どのアクセスポイントからでもセキュリティが機能する

すべての通信について監視し、認証し、許可するプロセスを行うゼロトラストでは、アクセスポイントに関わらずセキュリティが機能します。

従来型セキュリティモデルでは、従業員が外部から業務システムにアクセスするのは非常にリスクがありました。

ゼロトラストなら、従業員がオフィス、自宅、移動先、または任意のリモートロケーションからアクセスしても、同じレベルのセキュリティが提供されます。

ゼロトラストのデメリット

専用のセキュリティ環境をイチから構築する必要がある

ゼロトラストは、従来のセキュリティ体制とは根本的に異なります。つまり、専用のセキュリティ環境をイチから構築する必要があり、相応のコストがかかる可能性があるということです。

たとえば、認証システムやセキュリティツール、セキュリティ監視体制の構築などがあげられます。

アクセス端末を常に監視するためコストがかかる

すべての通信を監視し、認証することが求められるゼロトラストでは、通信を監視するためのソフトウェアやハードウェアの導入が必要不可欠です。

ほかにも、専門的な知識を持つITスタッフ、専門チームの設置が求められます。

セキュリティ認証の回数が増えて利便性が悪くなる

ゼロトラストを導入すると、従業員は頻繁な認証を強いられることとなり、利便性を損なう恐れがあります。

ゼロトラストでは、すべてのアクセス試行に対して信用を前提とせず、定期的な認証と認可プロセスを要求するため、従来のモデルに比べて認証回数が増えることになります。

ゼロトラストを導入・運用する時のポイント

ゼロトラストモデルの導入には高い専門性を必要とし、運用にもツールや人材のコストがかかります。独立行政法人情報処理推進機構(IPA)が公開している「ゼロトラスト導入指南書」では、導入の過程で注意すべき重要なポイントが示されています。

まず、ゼロトラスト導入の計画を綿密に策定し、定期的に見直すことが重要です。この計画には、具体的な目標、実施スケジュール、必要なリソースなどを含める必要があります。

導入の初期段階では、システムの正常性を確認する必要があります。単に異常を検知するだけでなく、正常な状態がどのようなものかを明確に理解し、モニタリングする必要があります。

また、導入時には必ず運用部門からの問い合わせが発生します。これに対応するための専門チームを事前に編成し、円滑な導入をサポートすることが不可欠です。

同時に、運用部門との密接なコミュニケーションを図り、ゼロトラスト導入のメリットを明確に伝えることで、スムーズな受け入れを促進できます。

また、業務の重要度に応じてセキュリティポリシーを見直し、都度適切な保護レベルを維持することが求められます。

ゼロトラスト実現に役立つおすすめのソリューション紹介

最後に、ゼロトラスト実現に役立つおすすめのソリューションを紹介します。TD SYNNEXでは、ゼロトラストを実現するためのエンドポイントセキュリティ製品を多数取り扱っています。

たとえば、EPPとEDRの両方を兼ね備えた『Symantec Endpoint Security』や『Carbon Black Endpoint』、データバックアップ機能と資産管理機能を持つ『Acronis Cyber Protect Cloud』、セキュリティ対策と資産管理に対応した『LANSCOPE Cloud』などです。

ほかにも、企業のニーズに合わせたソリューションをご提案可能ですので、ぜひご相談ください。

企業運営に影響を与えるゼロトラストは入念な計画で導入しましょう

ゼロトラストは「何も信頼せず、常に検証する」という原則に基づき、企業の内外を問わず、すべてのアクセスを脅威とみなす考え方です。

本記事では、ゼロトラストが注目される背景や、従来のVPNモデルの問題点、ゼロトラストの構成要素、実現のためのソリューションなどを詳しく解説しました。

ゼロトラストの導入は、企業全体に影響を与える大規模なプロジェクトです。

入念な計画と従業員への周知が不可欠であり、人的リソースに限りがある場合は、外部への委託も検討する価値があります。

適切に導入されたゼロトラストモデルは、多様な働き方を可能にし、現代のビジネス環境に適した強固なセキュリティ体制を実現します。

自社に最適な形でゼロトラストを導入し、これからのビジネス環境に備えましょう。

▶無料ウェビナー動画配信中

「今さら聞けない「ゼロトラストの基本」についてあらためて学ぶ」

[筆者プロフィール]

佐々木

テクニカルサポート出身のITライター。Windows Server OS、NAS、UPS、生体認証、証明書管理などの製品サポートを担当。現在は記事制作だけでなく、セキュリティ企業の集客代行を行う。