情報セキュリティとは、企業や組織が保有する重要な情報資産を、不正アクセス、漏洩、改ざん、破壊といった様々な脅威から保護するための対策を指します。

情報資産には、電子ファイルやメール、顧客データベースはもちろんのこと、それらが記録されたサーバーやPCなどの物理的なハードウェアも含まれます。

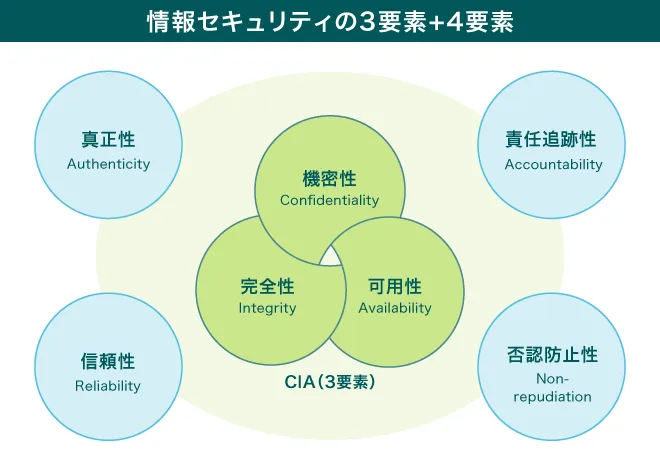

ビジネスの現場で、情報セキュリティの基本となる考え方が「情報セキュリティの3要素(CIA)」です。

情報セキュリティ対策を怠ると、企業に深刻なダメージを与えるトラブルの発生リスクが高まります。

外部の脅威や多様化するサイバー攻撃から、いかにして自社の情報を守るかは、企業にとって重要な課題です。

この記事では、情報セキュリティの基本的な概念である「情報セキュリティの3要素」と、具体的なリスクや対策について、わかりやすく解説していきます。

情報セキュリティの定義と重要性とは

情報セキュリティは、IT部門だけの問題ではありません。

企業の社会的信用や業績に直結する、重要な経営課題です。定義を正しく理解し、自社の状況に合わせて適切な対策を講じることが求められます。

ここでは、情報セキュリティの定義と、なぜそれが重要なのかを経営リスクとの関係から解説します。

情報セキュリティの定義と対象

総務省では、情報セキュリティについて、『情報資産を「機密性」、「完全性」、「可用性」に関わる脅威から保護すること』と定義しています。

なお、ここでの「情報資産」とは、以下のようなものが対象となります。

| 情報資産の種類 | 情報資産の例 |

|---|---|

| ① ネットワーク | 通信回線、ルータ等の通信機器等 |

| ② 情報システム | サーバ、パソコン、モバイル端末、汎用機、複合機、オペレーティングシステム、ソフトウェア等 |

| ③ ①・②に関する施設・設備 | コンピュータ室、通信分岐盤、配電盤、電源ケーブル、通信ケーブル等 |

| ④ 電磁的記録媒体 | サーバ装置、端末、通信回線装置等に内蔵される内蔵電磁的記録媒体、USB メモリ、外付けハードディスクドライブ、DVD-R、磁気テープ等の外部電磁的記録媒体等 |

| ⑤ ネットワーク及び情報システムで取り扱う情報 | ネットワーク、情報システムで取り扱うデータ等(これらを印刷した文書を含む。) |

| ⑥ システム関連文書 | システム設計書、プログラム仕様書、オペレーションマニュアル、端末管理マニュアル、ネットワーク構成図等 |

出典「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和 4 年 3 月版)|総務省」

なぜ情報セキュリティが重要なのか

情報セキュリティ対策は、企業が事業を継続していくうえで欠かせません。

情報セキュリティ対策の重要性について、5つの視点から説明していきます。

顧客・取引先からの信頼維持

情報漏洩などのセキュリティインシデントは、企業のブランドイメージを大きく損ない、顧客や取引先の信頼を失墜させます。

一度失った信頼を回復させるのは簡単ではありません。情報セキュリティ対策は信頼維持のためにも重要です。

法令遵守

個人情報保護法などの法律では、事業者に対して情報の安全管理を義務付けています。

違反した場合は、厳しい罰則が科される可能性があります。

企業が社会的責任を果たすためにも堅実な情報セキュリティ対策が求められます。

経済的損失の回避

サイバー攻撃によるシステムの停止、データの破損、情報漏洩による損害賠償など、セキュリティインシデントは企業の経済的損失に繋がります。

企業規模や被害内容によって異なりますが、大規模なインシデントでは1社あたり億円単位の損失となる恐れもあります。

このような大きな経済的損失を回避するためにも、企業は徹底した情報セキュリティ対策を行う必要があります。

事業継続性の確保

ランサムウェア攻撃、大規模なシステム障害、自然災害などが発生した際に、情報システムが使えなくなると事業そのものが停止してしまいます。

セキュリティ対策は、事業継続において不可欠です。

従業員と組織の保護

安全な労働環境は、従業員の生産性やエンゲージメントにも影響します。

また、内部不正などのリスクから組織自体を守る意味でも重要です。

情報セキュリティの3要素(CIA)とは?

情報セキュリティを考えるうえで基本となるのが、機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の3つの要素です。

それぞれの頭文字をとって「CIA」とも呼ばれます。

この3つの要素を維持・管理することが、情報セキュリティ対策の目標となります。

これらの要素がなぜ必要なのか、具体的にどのような対策を取るべきかについて説明していきます。

機密性(Confidentiality):情報を誰に見せるべきか

機密性とは、「許可された人のみが情報にアクセスできる」ことを指します。つまり、情報にアクセスする権限のない人には、重要な情報が閲覧されないようにするという考え方です。

機密性は、情報漏洩を防ぐための最も基本的な要素であり、個人情報や企業の機密情報など、外部に漏れることで大きな損害に繋がる情報を守るために欠かせません。

機密性を担保するためには、ファイルやフォルダへのアクセス権限を適切に設定する、IDとパスワードによる認証を徹底する、データを暗号化して保管するなどの方法があります。

完全性(Integrity):改ざんや破損をどう防ぐか

完全性とは、「情報が正確であり、改ざんや破壊がされていない完全な状態を保つこと」を指します。

例えば、Webサイトが改ざんされて偽情報が掲載されたり、顧客データベースの金額が不正に書き換えられたりする事態を防ぐために重要な考え方です。

悪意のある第三者による改ざんだけでなく、操作ミスによる情報の変更や削除も考慮する必要があります。

そのためには、データ変更のログを記録・管理し、不正操作の監視、入力データの正当性チェックなどの対策を、日頃から行う必要があります。

可用性(Availability):必要なときに情報を使える状態に保つ

可用性とは、「認可された者が、必要なときに情報にアクセスできる状態を保つこと」を指します。

システム障害やサイバー攻撃、自然災害などによってサーバーがダウンし、必要な情報が使えないという事態は、ビジネスの機会損失に直結します。

このような事態を引き起こさないために、サーバーやネットワーク機器を二重化する、定期的にデータのバックアップを取得し、災害や障害からの復旧手順を確立しておくなどの対策を行いましょう。

新たに追加された情報セキュリティの4要素と補足ポイント

CIAの3要素は情報セキュリティの基本ですが、改訂されたJIS Q 27000 では、さらに真正性、信頼性、責任追跡性、否認防止性を維持することを含めることもあると定義されました。

追加された4要素は必須とはされていないものの、CIAの3要素でカバーできない現代的なリスクや運用課題に対応し、より高いレベルのセキュリティを実現するため、3要素に加えて維持することが推奨されています。

追加された4要素について説明していきます。

真正性 (Authenticity)

真正性とは、情報の発信者やアクセス者が「本人であること」を確実に証明することです。

なりすましによる情報へのアクセスを防ぎ、情報が正当な発信源から来たものであることを保証します。

具体的には、生体認証による認証、デジタル署名などによって実現します。

信頼性 (Reliability)

信頼性とは、システムや情報処理が、意図した通りに安定して正しく動作することを指します。

バグや予期せぬエラーによって、システムが誤った処理を行わないようにすることが目的です。

システムの定期的なメンテナンス、十分なテストの実施や品質管理などにより、システムの信頼性を担保することが大切です。

責任追跡性 (Accountability)

責任追跡性とは、個人の操作履歴を記録・可視化し、追跡可能にすることです。

「誰が、いつ、何をしたか」を追跡できる状態にすることによって、インシデント発生時の原因究明や、不正行為の抑止に繋がります。システムの操作ログ、アクセスログの取得と監視などを確実に行うことが重要です。

否認防止性 (Non-repudiation)

否認防止性とは、ある行動を取った者が、後から「その行動は取っていない」と否認することを防ぐための証明です。

契約や取引など、法的な証拠能力が求められる場面で特に重要になります。

具体的には、電子署名、タイムスタンプ、配達証明付きの電子メールなどの対策によって実現します。

情報セキュリティにおけるリスクとは?

自社のセキュリティ対策を考えるためには、自社の環境において、どのようなリスクが存在するのかを正しく理解する必要があります。

情報セキュリティのリスクとIPAが公表している「10大脅威」について解説していきます。

情報セキュリティのリスク

情報セキュリティにおけるリスクは、単独で存在するわけではありません。

「脅威」と「脆弱性」という2つの要素が重なったときに発生します。

脅威とは、情報資産に損害を与える可能性のある要因や事象のことです。

ランサムウェア、標的型攻撃などのサイバー攻撃、内部不正、システム障害、自然災害などが脅威に該当します。

一方、脆弱性とは、脅威によって攻撃されうるシステムの弱点や不備のことです。

例えば、ソフトウェアのバグ、パスワードの使い回し、セキュリティ教育の不足、施錠されていないサーバールームなどが脆弱性に該当します。

具体例を挙げると、ソフトウェアにバグがある(脆弱性)状態で、そのバグを悪用するサイバー攻撃を受ける(脅威)ことで、情報セキュリティのリスクが発生する、ということになります。

IPAが発表する「10大脅威」最新動向

独立行政法人情報処理推進機構(IPA)は、毎年「情報セキュリティ10大脅威」を発表しています。

2025年版では、組織向けの脅威として以下のようなものが上位に挙げられています。

ランサムウェア攻撃による被害

ランサムウェア攻撃とは、PCやサーバーをマルウェアに感染させ、データを暗号化したり盗み出したりしたうえで、それらを用いて金銭を要求するサイバー攻撃です。

攻撃者は、盗んだ情報をもとに巧みに脅迫を行い、被害者が金銭を支払わざるを得ない状況を作り出します。

最近では、攻撃ツールがサービスとして提供される「RaaS」や、データを暗号化せずに機密情報を公開すると脅迫する「ノーウェアランサム」といった新しい手口も確認されています。

サプライチェーンや委託先を狙った攻撃

取引先や子会社など、セキュリティ対策が手薄になりやすい関連企業を踏み台にして、標的の企業へ侵入する攻撃パターンです。自社だけでなく、取引先全体のセキュリティレベルが問われます。

また、ソフトウェア開発で利用される外部ライブラリやツールといった「ソフトウェアの繋がり」を悪用する攻撃も増加しており、こちらも対策が急務となっています。

システムの脆弱性を突いた攻撃

OSやソフトウェアなどの脆弱性を悪用して攻撃する手法です。例えば、未パッチのサーバーやVPNなどを狙った攻撃があります。

脆弱性情報を常に収集し、OSS含めたすべてのIT資産に対して即時的に最新版にアップデートすることが有効です。また、定期的に脆弱性診断を行い、脆弱性を早期発見することも重要です。

出典:「情報セキュリティ10大脅威 2025|独立行政法人情報処理推進機構」

▼さらに詳しく知りたい方は、こちらの記事もご覧ください。

企業が実施すべき情報セキュリティ対策

情報セキュリティのリスクに対する対策は、技術的対策、人的対策、物理的対策の3つの側面から、総合的に取り組むことが重要です。

それぞれの対策について、具体的な方法を紹介していきます。

技術的対策:ウイルス対策・ファイアウォール・アクセス制御

技術的対策とは、システム、データ、ネットワークなどに対して、ハードウェアやソフトウェアの観点からセキュリティ上のリスクを防ぐために講じる対策のことです。

具体的な実現方法について紹介します。

技術的対策の代表例

| 対策名 | 対応内容 |

|---|---|

| アンチウイルスソフトの導入 | ウイルス対策ソフトウェアを選定し、PCやサーバーへインストールする。 |

| ファイアウォール | 社内ネットワークとインターネットの境界に専用機器を設置、またはソフトウェアを導入し、不正通信を監視する。 |

| アクセス制御 | 従業員の役職や職務に応じ、アクセスできる情報やシステムの範囲を制限する。 |

| データの暗号化 | PCやサーバー内の重要データ、通信経路上のデータを暗号化し、第三者による解読を防ぐ。 |

| 脆弱性対策 | OSやソフトウェアを常に最新の状態に保ち、セキュリティ上の弱点をなくす。 |

| IDS/IPSの導入 | ネットワーク経路上にIDS(不正侵入検知システム)またはIPS(不正侵入防止システム)を導入する。 |

人的対策:社員教育とルール整備の重要性

人的対策は、従業員のヒューマンエラーや意図的な不正行為など、人が原因で発生するリスクを防ぐための対策です。

技術だけでは防げない、社員のリテラシー不足などによる事故を防ぐために、セキュリティ訓練やルール策定も重要です。

具体的な対策方法を以下に紹介します。

人的対策の代表例

| 対策名 | 対応内容 |

|---|---|

| セキュリティ教育・訓練 | 全従業員に対し、情報セキュリティの重要性やルール、インシデント事例に関する研修を定期的に実施する。 |

| パスワードポリシー設定 | パスワードの文字数や複雑さ、定期的な変更などをルール化し、徹底する。 |

| 情報資産の管理ルール策定 | 重要な情報の分類、取り扱い方法、持ち出しの可否などを明確に定める。 |

| インシデント報告体制の整備 | セキュリティ上の問題を発見した際に、迅速に報告・対応できるエスカレーションフローを構築・周知する。 |

| 標的型攻撃メール訓練 | 擬似的な攻撃メールを従業員に送り、開封してしまわないか、報告できるかといった対応力を訓練する。 |

| 退職者管理の徹底 | 従業員の退職時に、アカウントの削除や貸与機器の返却を確実に行う。 |

物理的対策:入退室管理・バックアップ体制など

物理的対策は、不法侵入や紛失、災害など、物理的な要因で発生するリスクを防ぐための対策です。入退室管理などに加え、近年ではテレワークの普及に伴う対策も求められます。

具体的な対策内容は次の通りです。

物理的対策の代表例

| 対策名 | 対応内容 |

|---|---|

| 入退室管理 | サーバールームや執務エリアに、ICカードや生体認証による入退室管理システムを導入する。 |

| 機器の施錠・固定 | サーバーラックや重要なPCを施錠・ワイヤーロックで固定し、盗難を防ぐ。 |

| 監視カメラの設置 | オフィスの出入り口や重要なエリアに監視カメラを設置し、不正行為を抑止・記録する。 |

| クリアデスク・クリアスクリーン | 離席時に書類を机上に放置しない(クリアデスク)、PCのロック(クリアスクリーン)を徹底する。 |

| バックアップの物理的保管 | バックアップデータは、災害の影響を受けないよう、本社とは別の遠隔地に保管する。 |

| モバイル機器の管理 | 紛失・盗難に備え、スマートフォンやノートPCに遠隔でデータを削除できる機能を導入する。 |

情報セキュリティポリシーの策定と見直し方

情報セキュリティの対策は、場当たり的に行うのではなく、組織として統一された方針のもとで実行する必要があります。

そのため、全社的な情報セキュリティポリシーを策定することが求められます。

情報セキュリティポリシーは、一般的に以下の3つの要素で構成されます。

- 基本方針

企業の情報セキュリティに対する基本的な考え方や目標を宣言するもの。 - 対策基準

基本方針を実現するために、パスワードルール、アクセス制御方針など、守るべきルールや基準を具体的に定めたもの。 - 実施手順

対策基準を、現場で具体的にどのように実行するかの手順を記したもの。

策定後は、全従業員に周知・教育し、定期的に(年1回など)社会情勢や自社の状況に合わせて見直しを行うことが重要です。

まとめ

本記事では、情報セキュリティの基本である機密性・完全性・可用性の3要素と、新たに追加された真正性、信頼性、責任追跡性、否認防止性の4要素などについて解説しました。

情報セキュリティは、一度対策すれば終わりというものではありません。

サイバー攻撃の手法は日々進化し、ビジネス環境も変化し続けます。

自社の重要な情報資産を守り、事業を継続させていくためには、技術的・人的・物理的な対策を組み合わせ、継続的に見直していくことが欠かせません。

紹介した内容を参考に、まずは自社がどのような情報資産を持ち、そこにどのようなリスクが潜んでいるのかを把握したうえで、対策を検討してみてください。

TD SYNNEXでは、エンドポイント保護に強みを持つ Carbon Blackや統合型セキュリティ対策を提供する Symantec製品など、自社の情報セキュリティ向上に役立つ製品をご案内しています。

製品の取り扱いだけでなく、導入から運用までTD SYNNEXの専門チームが一貫してサポートし、情報セキュリティ対策を支援いたします。

ご検討中の方は、ぜひ以下もあわせてご覧ください。

Carbon Black エンドポイントセキュリティ 製品のご紹介 | TD SYNNEX株式会社

Symantec(シマンテック)製品のご紹介 | TD SYNNEX株式会社

これからのセキュリティ強化に役立つ資料を公開中

急速に進むDXや生成AIの登場によって複雑化する企業のIT環境を踏まえ、近年重要性が増すセキュリティトレンド「ゼロトラスト」の基本と「生成AIとそのリスク」を中心に、今の時代に必要なセキュリティ対策をわかりやすくまとめています。

[著者プロフィール]

羽守ゆき

大学を卒業後、大手IT企業に就職。システム開発、営業を経て、企業のデータ活用を支援するITコンサルタントとして10年超のキャリアを積む。官公庁、金融、メディア、メーカー、小売りなど携わったプロジェクトは多岐にわたる。現在もITコンサルタントに従事するかたわら、ライターとして活動中。