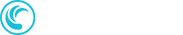

「情報セキュリティ10大脅威2023」は、2022年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPA(独立行政法人情報処理推進機構)が脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

そのような経過によりまとめられた「情報セキュリティ10大脅威2023」は、セキュリティの脅威について把握する上で、非常に役立つ情報です。セキュリティの脅威は、身近に迫る自組織への脅威です。自組織にどう影響するかを確認し、適切なセキュリティ対策を講じることが大切です。その10大脅威について解説していきます。

情報セキュリティ10大脅威とは

情報セキュリティ10大脅威2023は、次の表の通りとなっています。

組織の10大脅威の一つの特徴としては、「犯罪のビジネス化(アンダーグラウンドサービス)」が「10 大脅威 2018」以来 5 年ぶりにランクインしています。これは盗んだ情報の売買だけではなく、攻撃に使用するツールやマルウェアの売買が行われることもある脅威でもあるため、攻撃の脅威が増加傾向にあることを示しているとも言えます。

また、組織の 10 大脅威のうち、9 位以上の脅威が 2022 年から 2 年連続で 10 大脅威にランクインしています。「サプライチェーンの弱点を悪用した攻撃」は 2013 年から 2 位以上を維持し続けていた「標的型攻撃による機密情報の窃取」を抑えてのランクインとなっています。企業内はもちろん、取引先等を含めた総合的なセキュリティ対策の取り組みの必要性が高まっていることがうかがえます。 ※

情報セキュリティ10大脅威の一覧

「情報セキュリティ10大脅威 2023」に掲載された組織を対象とした上位10個のセキュリティ脅威のそれぞれの内容と特徴を紹介します。

1位 ランサムウェアによる被害

ランサムウェアとはマルウェアの一種で、身代金を意味する「Ransom(ランサム)」と「Software(ソフトウェア)」を組み合わせた造語で、暗号化することでファイルを利用不可能な状態にした上で、そのファイルを元に戻すことと引き換えに金銭(身代金)を要求するマルウェアを指します。マルウェアとは、コンピューターやその利用者に被害をもたらすことを目的とした、悪意のあるソフトウェアの総称です。

2位 サプライチェーンの弱点を悪用した攻撃

サプライチェーンとは、商品の企画・開発から、調達、製造、在庫管理、物流、販売までの一連のプロセス、およびこの商流に関わる組織群を指します。攻撃者は、直接攻撃することが難しい、セキュリティ対策の強固な企業・サービス・ソフトウェア等に対しても、その組織群のサプライチェーンにおける、セキュリティ対策が脆弱なプロセス(企業等)を最初の標的とし、そこを踏み台として、本命の標的を攻撃します。

3位 標的型攻撃による機密情報の窃取

標的型攻撃とは、標的とする特定の組織(官公庁、民間団体、企業等)を狙った攻撃により、機密情報等を窃取したり、業務を妨害したりすることです。攻撃者は社会の変化や、働き方の変化に便乗し、状況に応じた巧みな攻撃手法で機密情報等を窃取します。

4位 内部不正による情報漏えい

組織に勤務する従業員や元従業員等の組織関係者の不正行為により機密情報が持ち出されることです。組織関係者による不正行為は、組織の社会的信用の失墜、損害賠償による経済的損失を与えます。また、不正に取得した情報を他組織に持ち込んだ場合、その組織も損害賠償等の対象になるおそれがあります。

5位 テレワーク等のニューノーマルな働き方を狙った攻撃

2020 年以降、新型コロナウイルス感染症の世界的な蔓まん延に伴い、感染症対策の一環として政府機関がニューノーマルな働き方の 1 つであるテレワークを推奨しました。勤労形態としてテレワークが活用され、ウェブ会議サービスや VPN 等の本格的な活用がされる中、それらの脆弱性を狙ったセキュリティ攻撃が行われています。

6位 修正プログラムの公開前を狙う攻撃(ゼロディ攻撃)

OS やソフトウェアに脆弱性が存在することが判明し、脆弱性の修正プログラム(パッチ)や回避策がベンダーから提供される前に、その脆弱性を悪用して行われるサイバー攻撃で、脆弱性発見から日にちを空けずに行われることから、ゼロデイ攻撃と呼ばれています。多くのシステムで利用されているソフトウェアに対してゼロデイ攻撃が行われると、社会が混乱に陥るおそれすらあります。

7位 ビジネスメール詐欺による金銭被害

ビジネスメール詐欺(Business E-mail Compromise:BEC)は、悪意のある第三者が取引先等になりすまして偽のメールを送ったり、組織間のメールのやり取りを乗っ取ったりした上で、最終的に偽の銀行口座に送金させるサイバー攻撃です。組織間取引の送金であることから被害額は大きくなります。

8位 脆弱性対策の公開に伴う悪用増加

脆弱性の脅威や対策情報を製品の利用者に広く呼び掛けるために、ソフトウェアやハードウェア(機器類)の脆弱性対策情報がソフトウェアの販売者や機器メーカー等から公開されますが、攻撃者はその情報を悪用し、当該製品への脆弱性対策を講じていないシステムを狙って攻撃を行います。近年では脆弱性関連情報の公開後に攻撃コードが流通し、攻撃が本格化するまでの時間もますます短くなっています。

9位 不注意による情報漏えい等の被害

メールの誤送信や記録端末や記録媒体の紛失等の不注意による個人情報等の漏えいが発生します。漏えいした情報が第三者に売買されるとさらなる悪用につながるおそれもあります。情報漏えいした組織は社会的信頼の失墜や経済的な損失につながるおそれもあり、組織はデータに対して慎重な扱いが求められます。

10位 犯罪のビジネス化(アンダーグラウンドサービス)

犯罪に使用するためのサービスやツール、ID やパスワードの情報等がアンダーグラウンド市場で取り引きされ、これらを悪用した攻撃が行われています。攻撃に対する専門知識が無い者でもサービスやツールを利用することで、容易に攻撃を行えるため、サービスやツールが公開されると被害が広がるおそれがあります。

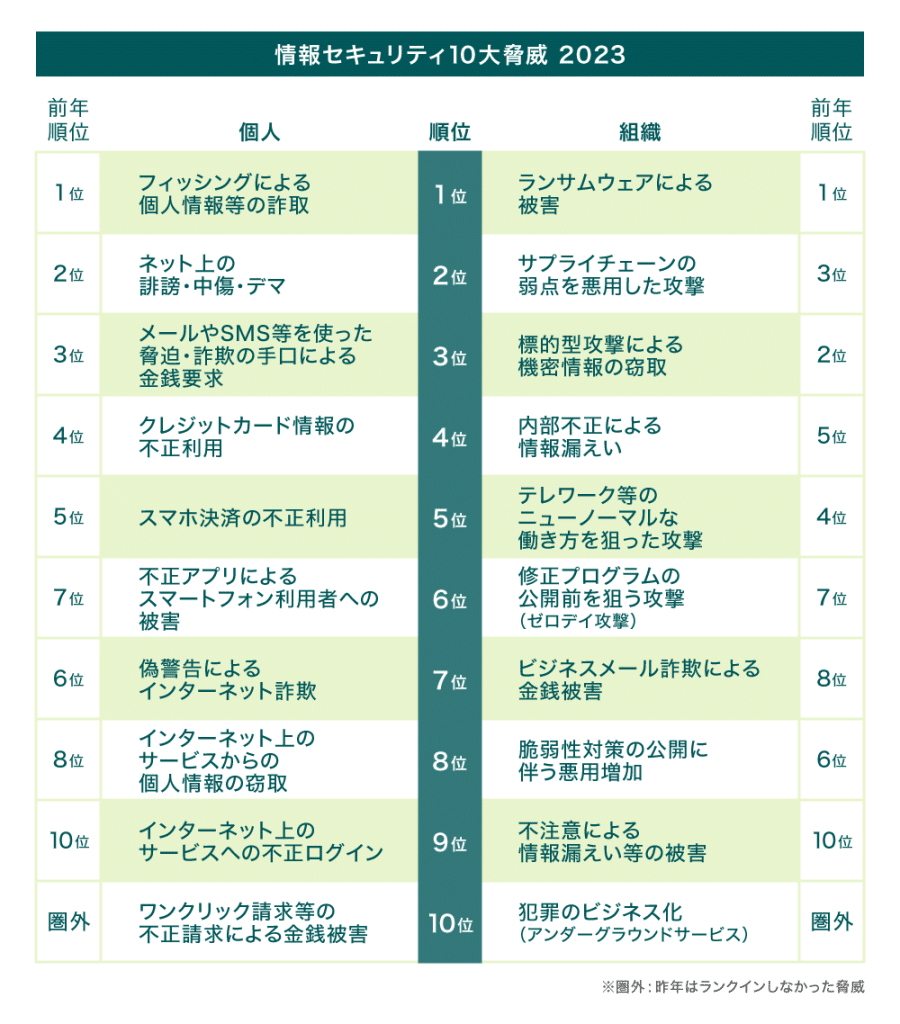

特に注意したいセキュリティ脅威

情報セキュリティ脅威のうち、組織向け脅威1位の「ランサムウェアによる被害」が3年連続であり、その他、トップ5の脅威は、順位の入れ替わりはあるものの2年連続で上位5位にランクインしており、恒常的に注意が必要な脅威と言えます。そこで、情報セキュリティ脅威の上位5位のうち、外部からの攻撃に関する以下の4つ脅威について、その攻撃の手法、およぼす影響、講ずべき対策について説明します。

1.ランサムウェアによる被害

悪質な実害をもたらす「ランサムウェア」による被害が問題となっています。感染したパソコンの操作ができなくなる「システム上の被害」、パソコンをはじめとするシステムが稼働できずに業務を停止せざるを得なくなる「業務上の被害」、機密データや個人情報などの流出による「情報漏えいの被害」があります。特に漏えいした情報によっては、社会的な信頼低下という大きな被害となる場合もあります。

ランサムウェアの攻撃手法

ランサムウェアの攻撃手法は、主として、フィッシングやスパムメール、悪意のあるサイトなどからのランサムウェアの侵入です。

フィッシング詐欺とは、送信者を詐称した電子メールを送りつけたり、偽の電子メールから偽のホームページに接続させたりするなどの方法で、クレジットカード番号、アカウント情報(ユーザID、パスワードなど)といった重要な個人情報を盗み出す行為のことを言います。

スパムメールとは、受信者の意向を無視して一方的に送りつけられるメールのことで、迷惑メールとも呼ばれます。 スパムメールには、単に商品の宣伝を目的とするものからフィッシングサイトへ誘導するものまで、その種類もさまざまです。

経路としては、外部と接触する可能性のある箇所に、そのトラップを仕掛けてきます。

- メールから感染させる

メールの添付ファイルやメール本文中のリンクを開かせることでランサムウェアに感染させます。もちろん、メールだけではなく、SNSやSMSも同様です。 - ウェブサイトから感染させる

ウェブサイトの脆弱性等を悪用して、ランサムウェアをダウンロードさせるように改ざんしたウェブサイトや攻撃者が用意したウェブサイトを閲覧させることでランサムウェアに感染させます。 - 脆弱性を悪用しネットワークから感染させる

ソフトウェアや OS の脆弱性対策をしないままインターネットに接続されている機器に対して、その脆弱性を悪用してインターネット経由でランサムウェアに感染させます。 - リモートデスクトップに不正アクセスして感染させる

リモートデスクトップでは、通信の接続口となる「ポート」は初期設定で3389番ポートを使うのが標準となっているため、攻撃者は初期設定からポート番号を変更していない端末を探し出し、不正ログインしてランサムウェアに感染させます。

ランサムウェアの影響

ランサムウェアは、PC やサーバーのデータを暗号化し、業務の継続を困難にした上で、データを復旧することと引き換えに、金銭を要求する等の脅迫文を画面に表示したりします。暗号化前に重要情報を窃取し、金銭を支払わなければ窃取した情報を公開すると脅迫する「二重脅迫」におよぶ場合があります。脅迫に従うことによる金銭的被害に加え、窃取された重要情報(組織の機密情報や個人情報等)の漏えいにより信用の失墜にもつながるおそれがあります。さらに、DDoS 攻撃(Distributed Denial of Service Attack:分散型サービス妨害攻撃)を仕掛ける、被害者の利害関係者等へ連絡するといった脅迫を加えた「四重脅迫」にまで発展する場合もあります。

ランサムウェアの対策

まずは、どの脅威に対しても共通の基本的な対策があります。まず、その基本的な対策を講じる必要があります。

表. 情報セキュリティ対策の基本

| 攻撃の糸口 | 情報セキュリティ対策の基本 | 目的 |

|---|---|---|

| ソフトウェアの脆弱性 | ソフトウェアの更新 | 脆弱性を解消し攻撃によるリスク を低減する |

| ウイルス感染 | セキュリティソフトの利用 | 攻撃をブロックする |

| パスワード窃取 | パスワードの管理・認証の強化 | パスワード窃取によるリスクを低 減する |

| 設定不備 | 設定の見直し | 誤った設定を攻撃に利用されな いようにする |

| 誘導(罠にはめる) | 脅威・手口を知る | 手口から重要視すべき対策を理解する |

対策を講じるためには、組織としての情報セキュリティの脅威に対する体制を確立する必要があります。サーバーやクライアント、ネットワークに適切なセキュリティ対策を行い、メールの添付ファイル開封や、メールやSMSのリンク、URL のクリックを安易にしないなど、脅威の手口を理解した上での、運用上の対策も大切です。被害を受けた後の対応としては、適切な報告、連絡、相談を行うことが重要です。業務への影響を最小限に止めるためには、常に適切なバックアップ運用を行っておくことも非常に重要です。

ランサムウェアについてさらに詳しい情報は以下の記事をご覧ください。

https://jp.tdsynnex.com/blog/security/ransomware-features-and-protection/

https://jp.tdsynnex.com/blog/security/ransomeware_backup-solution/

https://jp.tdsynnex.com/blog/security/ransomware-backup/

2.サプライチェーンの弱点を悪用した攻撃

サプライチェーンの弱点を悪用した攻撃について解説します。

サプライチェーンの弱点を悪用した攻撃の攻撃手法

サプライチェーン攻撃には、攻撃する糸口とするサプライチェーンの特徴から3つの観点からあげることができます。

- ソフトウェアサプライチェーン攻撃

ソフトウェア開発のライフサイクルに関与する全てのモノ(コード、ライブラリ、プラグイン、各種ツール等)や人(開発者、運用者等)のつながりであり、ここを狙って行われる攻撃です。例えば、サプライチェーンの取引先のソフトウェアの会社が開発したプロダクトの脆弱性をついてマルウェアが仕込まれ、大企業に納品され、侵入するといった攻撃です。 - デジタルサプライチェーン攻撃

デジタルサプライチェーンとは、デジタル技術を活用してサプライチェーン業務を変革する取り組みや構築システムです。デジタル化が進めば進むほど、サイバー攻撃のリスクもまた増大するとも言えます。 - グループサプライチェーン攻撃

大企業を中心としたサプライチェーンには、その大企業に比べると、セキュリティ対策が脆弱な企業が含まれている可能性が高くなります。その脆弱性を踏み台にして、仕掛けてくる攻撃がグループサプライチェーン攻撃です。

サプライチェーン攻撃の影響

組織には、何らかの形でサプライチェーンとの関係性が存在します。その範囲は、取引先や委託先、導入しているソフトウェア、利用しているサービスまでと多岐にわたります。攻撃者は、直接攻撃が困難な標的に対し、そのサプライチェーンの脆弱な部分を攻撃し、そこを経由して間接的および段階的に標的を狙います。外部に対しては強固なセキュリティ対策を行っている標的でもサプライチェーン上の取引先や導入しているソフトウェア、サービス等を足掛かりとされることで、攻撃者の侵入を許してしまうおそれがあります。攻撃を受けた場合、機密情報の漏えいや信用の失墜等、さまざまな被害が発生します。また、取引先の組織においても、自組織が被害を受けるだけでなく、取引相手にも損害を与えてしまうことで、取引相手を失ったり、場合によっては、損害賠償を求められたりするおそれがあります。

サプライチェーン攻撃の対策方法

調達先や業務委託先等、契約時に取引先の規則を確認し、信頼できる委託先、取引先、サービスの選定をするとともに、商流に関わる組織やサービスの信頼性評価や品質基準を導入し、定期的に監査を行います。組織間の取引や委託契約における情報セキュリティ上の責任範囲を明確化し、合意を得た上で、賠償に関する契約条項を盛り込むようにします。委託元組織が委託先組織のセキュリティ対策状況と情報資産の管理の実態を定期的に確認できる契約とすることも重要です。

サプライチェーン攻撃についてさらに詳しい情報は以下の記事をご覧ください。

https://jp.tdsynnex.com/blog/security/what-is-a-supply-chain-attack/

3.標的型攻撃による機密情報の窃取

標準型攻撃による機密情報の摂取について解説します。

標的型攻撃の攻撃手法

標的とする企業を狙った攻撃ですが、その攻撃の手法は、基本的には、外部からの攻撃であり、先に紹介したランサムウェアの攻撃手法と同様に、次のような方法がとられます。

- メールへのファイル添付やリンクの記載

メールの添付ファイルやメール本文に記載されたリンク先にウイルスを仕込み、そのファイルを開封させたり、リンクにアクセスさせたりすることでPCをウイルスに感染させます。メール本文や件名、添付ファイル名は業務や取引に関連するように偽装され、実在する組織の差出人名が使われる場合もあります。またメールのやり取りを複数回行い被害組織の従業員や職員を油断させ、不審を抱かれにくいようにする、やり取り型攻撃という手口がとられます。 - ウェブサイトの改ざん

標的となった組織が頻繁に利用するウェブサイトを調査し、そのウェブサイトを改ざんします。従業員や職員が改ざんされたウェブサイトにアクセスするよう誘導され、そのウェブサイトにアクセスすることで PC がウイルスに感染します。水飲み場型攻撃と言います。 - 不正アクセス

標的の組織が利用するクラウドサービスやウェブサーバー、VPN 等の脆弱性を悪用し、不正アクセスを行い、認証情報等を窃取します。その認証情報等を悪用し、正規の経路で組織のシステムへ侵入して、PC やサーバーをウイルスに感染させます。

標的型攻撃の影響

攻撃者はウイルスに感染させた PC やサーバーを悪用し、組織内部の侵害範囲を拡大しながら機密情報の窃取等を行います。窃取された機密情報が悪用された場合、企業の事業継続や国家の安全保障等に重大な影響をおよぼすおそれがあります。また、データ削除やシステム破壊により企業等の活動が妨害されたり、その企業のサプライチェーンに属する関連組織への攻撃の踏み台にされたりすることもあり、業種や組織の規模に関わらず狙われるおそれがあります。

標的型攻撃への対策方法

ランサムウェアと同様の対策が必要となり、サーバーやクライアント、ネットワークに適切なセキュリティ対策を行うことが重要です。また、標的にされることを考慮すると、予防するだけではなく、マルウェアに侵入された後の対策もより重要視する必要があります。

従来型の対策は、EPP(Endpoint Protection Platformの略)と言い、主にデバイスへのマルウェアの侵入を未然に防止することが目的としているのに対して、EDR(Endpoint Detection and Response)は、侵入後にいち早くその侵入を検知・分析し、マルウェアの封じ込めやシステム復旧などをサポートすることを目的としています。このEDRの対策が必要になります。

EDRについてのさらに詳しい情報は以下の記事をご覧ください。

https://jp.tdsynnex.com/blog/security/what-is-edr/

4.テレワーク等のニューノーマルな働き方を狙った攻撃

テレワーク等のニューノーマルな働き方を狙った攻撃について解説します。

テレワーク等のニューノーマルな働き方を狙った攻撃の攻撃手法

文字通りテレワーク等の環境の脆弱性をついた攻撃手法で、その切り口は、次の通りです。

- テレワーク用製品の脆弱性の悪用

VPN 等のテレワーク用に導入している製品の脆弱性や設定ミス等を悪用し、社内システムに不正アクセスしたり、PC 内の業務情報等を窃取したりします。また、ウェブ会議サービスの脆弱な設定(過去にはZoomで脆弱性が指摘されていました)を悪用し、ウェブ会議をのぞき見したり、情報を盗んだりします。 - テレワーク移行時のまま運用している脆弱なテレワーク環境への攻撃

規則の整備やセキュリティ対策が不十分な状態で、急いでテレワークへ移行したまま運用されている脆弱なテレワーク環境を狙って攻撃します。 - 私有端末や自宅のネットワークを利用

適切なセキュリティ対策が施されていない私有端末でテレワークを行うと、ウイルス感染したり、ソフトウェアの脆弱性を悪用されたりして、業務情報や認証情報を窃取されるおそれがあります。また、組織支給の端末を利用している場合でも、自宅やシェアオフィスのネットワーク環境に適切なセキュリティ対策が行われていないと、情報を盗まれるおそれがあります。

テレワーク等のニューノーマルな働き方を狙った攻撃の影響

2020年以降、新型コロナウイルス感染症対策に伴い、組織によっては自宅等から VPN経由で社内システムにアクセスしたり、ウェブ会議サービスを利用して自組織または他組織と会議を行ったりする働き方、いわゆるテレワークが定着してきました。そのための私有端末(PC やスマートフォン等)や自宅のネットワークの利用も求められています。一方で攻撃者もこのような業務環境を引き続き狙っています。業務環境に脆弱性があると、ウェブ会議をのぞき見されたり、テレワーク用の端末にウイルスを感染させられたり、感染した端末から社内システムに不正アクセスされたりするおそれがあります。

テレワーク等のニューノーマルな働き方を狙った攻撃への対策方法

情報セキュリティ対策の基本に取り組むことの必要性には変わりはありませんが、テレワーク等のニューノーマルな働き方が浸透した今、従来とは異なる概念で、そのセキュリティ対策を講じる必要があります。

これまでは、まず大前提として社内と社外を明確に分けていました。「社内」を信用する領域として確保するために、信用できない領域である「社外」からの侵入を防ぐという考え方に立った対策が施されてきました。

しかし、ニューノーマルな働き方では、常に社外と社内が接続された状態となるため、その境界線を無くす必要が生じています。つまり、保護すべきは全ての情報資産であり、その情報資産に対する脅威の有無を検査しなければならなくなっています。社内・社外の違いではなく、対象の情報資産に対する通信が信用できるものなのかを検査する、それがゼロトラスト・セキュリティの基本的な考え方です。

こうしたニューノーマルな働き方であるテレワーク等の社内外の境界のない環境を前提とした、ゼロトラスト・セキュリティ対策に取り組む必要があります。 ゼロトラスト・セキュリティモデルについてさらに詳しい情報は以下の記事をご覧ください。

https://jp.tdsynnex.com/blog/security/what-is-zero-trust-security-model/

セキュリティ脅威からデータを守ることが重要な理由

セキュリティ脅威により被害を受けると、次のような状況になる可能性があるため、脅威からデータを守ることが非常に重要です。

業務の停止や一時中断の原因になるため

サイバー攻撃による被害は、情報漏えいだけでなく、次のような業務停止をも引き起こします。

事例1:ランサムウェア感染による自動車工場の操業停止

大手自動車メーカーの工場設備に付帯するPCがランサムウェアに感染し、約1日操業を停止した。これにより、自動車約1,000台の生産が停止した。

事例2:マルウェア感染によるポイントサービスの停止

小売チェーン店の委託先において、システムサーバーがマルウェアに感染し、約1週間にわたってポイントサービスが利用できなくなった。

被害の復旧に必要なコストが対策費用を上回る場合があるため

サイバー攻撃により被害を受けた場合には、その調査に始まり、最終的に復旧させるために必要な費用は膨大なものとなる場合があります。

オリエンタルコンサルタンツHDのIR情報によると、2021年8月15、19日の2回、同社やグループ会社の複数のサーバーに対し、ランサムウェアによる攻撃があり、サーバーに保管されていた業務関連データなどの多くが暗号化されました。さらなる被害を防止するため、外部専門家の助言により、サーバーをシャットダウンし、アクセスできない状態にしました。これら一連のサーバー攻撃に対する復旧に向けた調査や対応に伴う関連費用として7.5億円の特別損失を見込んでいます。

取引先など関連企業や社会からの信用を損なう他、損害賠償や法的罰則の対象になるおそれがあるため

特定非営利活動法人日本ネットワークセキュリティ協会の「2018年 情報セキュリティインシデントに関する調査報告書」によると、2018年の一年間のインシデント件数は、443件、想定損害賠償総額は、2,684億5,743万円で、一件あたり平均想定損害賠償額は、6億3,767万円にのぼります。情報セキュリティの脅威に攻撃されると、被害者であるにもかかわらず、取引先や関連企業を含めた社会全体から信用を失うだけにとどまらず、多額の損害賠償や法的罰則の対象になるおそれさえあるのです。

まとめ

「情報セキュリティ10大脅威2023」を通じて解説してきた、セキュリティ脅威を回避する方法と被害からデータを守るための主なポイントをまとめると次のような対策が必要と言えます。

- 現在、最大の情報セキュリティの脅威となっているランサムウェアの対策を施す。

- 業務停止に伴う損失を最小限に止めるためのバックアップソリューションを施す。

- ニューノーマルな働き方に対応したエンドポイントセキュリティを施す。

- クラウドアプリに対しても自社のなすべき対策を施す。

- 情報セキュリティ対策の基本である脆弱性対策を施す。

TD SYNNEXではこれらの対策が可能な各種セキュリティソリューションをご用意しています。詳しい情報は以下のページをご覧ください。

https://www.synnex.co.jp/solution/security/

※出典:独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2023」

https://www.ipa.go.jp/security/10threats/ps6vr70000009r2f-att/kaisetsu_2023.pdf