近年、企業のセキュリティ対策は、従来の境界型モデルから「ゼロトラスト」へと大きく転換しています。この変化にともない、PCやサーバー、スマートフォンといったエンドポイントにおけるセキュリティ対策が、ゼロトラスト実現の鍵となっています。

本記事では、エンドポイントのセキュリティにおいて、ゼロトラストに基づいた対策を実現するセキュリティソリューション「EDR」について紹介します。

EDRの具体的な機能や仕組み、従来型のセキュリティ製品や類似製品との違い、おすすめのサービスについて詳しく解説していきますので、ぜひ自社のセキュリティ対策の参考にしてください。

EDRとは?

EDRとは、企業のエンドポイントを対象としたセキュリティ製品のことです。

ここでは、EDRの概要と、EDRにおけるエンドポイントとは何かということについて説明していきます。

EDR(Endpoint Detection and Response)とは

EDRは、Endpoint Detection and Responseの略で、エンドポイントの動作や通信ログを収集・監視することで、マルウェアの感染やサイバー攻撃を検知する製品のことです。

サイバー攻撃の巧妙化により、侵入を完全に防ぐことが困難になっている現代において、EDRは侵入後の脅威を迅速に検知し、適切に対応することに主眼を置いています。

EDRは、マルウェア感染や不正アクセスが発生した際、侵入経路や影響範囲を特定し、端末隔離やプロセス停止などを行う機能を提供します。

これによって、インシデント発生時の被害を最小限に抑え、事業継続性を高めることが可能となります。

同じエンドポイント対策としてはEPP(Endpoint Protection Platform)も用いられますが、こちらは主にマルウェア侵入を防ぐ「予防」に特化した機能を持つ製品です。

また、近年ではエンドポイントだけでなく、ネットワーク、サーバー、クラウドなど複数のセキュリティレイヤーを統合的に監視するXDR(Extended Detection and Response)というアプローチも主流になりつつあります。

EDRにおけるエンドポイントとは?

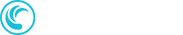

エンドポイントとは「終点」を意味しますが、EDRにおけるエンドポイントは、ネットワークに接続された末端の機器全般を指します。

具体的には、PC、スマートフォン、タブレット、仮想デスクトップ、IoTデバイスなどが含まれます。

これらのエンドポイントは企業の重要な情報資産へのアクセスポイントとなるため、サイバー攻撃の標的となりやすく、厳重なセキュリティ対策が求められます。

テレワークの普及による私物端末の業務利用(BYOD)やクラウド利用の拡大により、エンドポイントのセキュリティ確保の重要性はますます高まっています。

境界型セキュリティからゼロトラストセキュリティへ

セキュリティの考え方は、従来の境界型セキュリティから、EDRの実現するゼロトラスト・セキュリティへと移行しつつあります。

従来の境界型セキュリティとは、企業内のネットワークとその外側の間を「境界」とし、企業内は安全とする考え方です。

境界型セキュリティでは、境界上でマルウェアなどの侵入を防ぐことに重点を置くモデルが基本でした。

しかし、クラウド利用やテレワークの普及でこの境界が曖昧になり、一度境界を突破されたあとの対策が十分ではないという弱点が露呈しました。

そのため、新たなセキュリティモデルへの移行が求められるようになったのです。

このような「境界の曖昧化」を受けて、近年はゼロトラスト・セキュリティモデルが主流となっています。

ゼロトラストは、「何も信頼しない」という原則に基づき、すべてのアクセス要求を都度検証する考え方です。

EDRは、エンドポイントの挙動を常に監視し、異常を検知することで、ゼロトラストのモデルを実現する重要な要素となっています。

■ゼロトラストについて、詳しくは以下の記事もご覧ください。

EPP、NDR、XDRとの違い

EDRとEPPはエンドポイントセキュリティに用いられる代表的な製品ですが、組織のIT環境全体を保護するXDRのような包括的なソリューションも存在します。

ここではEDRとその他の関連システムとの違いを解説します。

EPPとの違い

EPP(Endpoint Protection Platform)は、侵入前の防御に重点を置く製品です。

EDRが侵入後の脅威を検知・対応する機能を持つのに対し、EPPはマルウェアの侵入を未然に防ぐことを主な目的としています。

EPPはエンドポイントにインストールして使われる製品で、パターンマッチングや振る舞い検知で脅威の侵入をブロックします。

多くの場合、EDRとEPPを組み合わせて、エンドポイントの多層防御を実現するために使われます。

EDRとEPPの特徴を比較すると、以下の表のようになります。

| 特徴 | EDR | EPP |

|---|---|---|

| 主な目的 | エンドポイント侵入後の脅威の検知、対応、調査 | エンドポイントにおけるマルウェアなどの脅威の侵入防止、予防 |

| セキュリティモデル | ゼロトラスト | 境界型セキュリティ |

| 主な機能 | エンドポイントのログ収集・監視、不審な挙動の検知、影響範囲の特定、対策、復旧支援、原因分析 | ファイルスキャン、パターンマッチング、振る舞い検知、不正サイトへのアクセスブロック |

| 活用場面 | インシデント発生時の詳細調査・対応、潜伏する脅威の発見 | 日常的なマルウェア対策、既知・未知の脅威からの保護 |

NDRとの違い

NDR(Network Detection and Response)とは、ネットワークトラフィックを監視・分析し、ネットワーク上の不審な通信や攻撃の兆候を検知するソリューションです。

EDRがエンドポイントの端末を監視するのに対し、NDRはネットワーク上の通信を監視します。

このように監視する対象が異なるソリューションであるため、EDRとNDRを組み合わせることで、より広範囲な脅威の検知が可能になります。

XDRとの違い

XDR(Extended Detection and Response)は、EDRの概念を拡張し、エンドポイント、ネットワーク、クラウド、メールなど複数のセキュリティレイヤーから情報を収集・分析し、システム全体の脅威を一元的に監視・管理するプラットフォームです。

EDRは、XDRの構成要素のひとつに位置づけられます。

NGAVとの違い

NGAV(Next Generation Antivirus)とは、EPPの進化形とも言えるソリューションで、エンドポイントにおける脅威の侵入を予防するソリューションです。

EPPと異なる点としては、AIや機械学習などの技術を活用し、未知のマルウェアなど、従来のEPPでは検知が困難だった脅威にも対応する機能を持つという点です。

EPPの一種であるため、NGAVとEDRを併用することで、エンドポイントにおける多層的な対策を実現します。

SIEMとの違い

SIEM(Security Information and Event Management)は、ファイアウォール、プロキシサーバーなどのさまざまなセキュリティ機器からログを収集し、一元的に管理・分析するシステムです。

EDRで収集したエンドポイントのログ情報をSIEMに送信し、SIEM側で他の機器のセキュリティログと組み合わせ、相関的な分析を行うといった連携が可能です。

UEBAとの違い

UEBA(User and Entity Behavior Analytics)とは、ユーザーやエンティティの行動を機械学習などの技術を用いて分析し、通常とは異なる行動パターンを検知して脅威を発見するソリューションです。

通常のユーザーの行動パターンからの逸脱を検知するため、内部不正やアカウント乗っ取りなどの脅威に対して強みを持ちます。

SASEとの違い

SASE(Secure Access Service Edge)は、ネットワーク機能とセキュリティ機能をクラウド上で統合して提供するソリューションです。

ゼロトラストの考え方を前提とし、ネットワークとセキュリティ機能をクラウド上で統合して提供することで、分散環境における安全なアクセスを実現するフレームワークとなります。

EDRがエンドポイントのセキュリティに特化するのに対し、SASEはネットワークとセキュリティを包括的に提供するため、SASEの構成要素としてEDRが含まれることもあります。

■「EPP」「NGAV」「EDR」の違いについて、動画でも分かりやすくご紹介しています。

EDRの主な機能と仕組み

EDRは、製品によって多少の差異はありますが、エンドポイントの脅威の検知と対応を効率化する機能を有しています。

EDRの基本的な機能と仕組みについて説明していきます。

EDRの機能

EDR製品の基本的な機能としては、以下が挙げられます。

- エンドポイントのアクティビティのリアルタイム監視

- エンドポイントのログ収集、分析によるサイバー攻撃の検知

- マルウェア感染による侵入経路と影響範囲の特定

- マルウェア感染したエンドポイントのネットワークからの切断

- 自動バックアップによる復旧機能

- 原因分析やセキュリティ対応状況のレポート作成

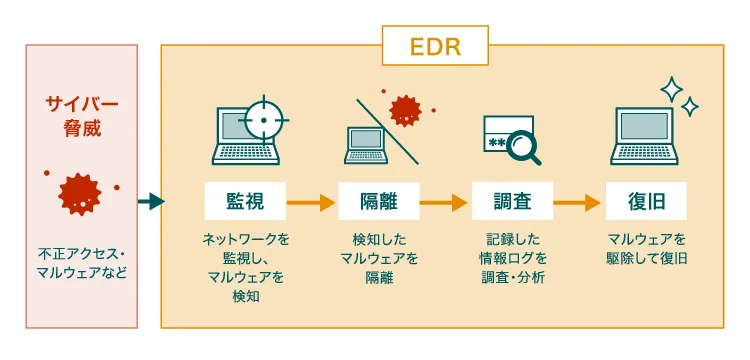

EDRの仕組み

EDRは、エンドポイント上で発生するアクティビティをリアルタイムで監視し、詳細なログを収集します。

収集したログデータから不正な挙動を検知し、感染したエンドポイントをネットワークから隔離したり、マルウェアに関連するプロセスやファイルを停止・隔離したりします。

さらに、ログデータを分析し、攻撃の侵入経路、影響範囲などを調査したうえで、マルウェアを駆除し、一部のEDR製品ではロールバックやバックアップなどの高度な復旧機能を提供しています。

この一連の流れにより、迅速なインシデント対応を実現します。

EDRを導入するメリット

EDR製品を導入することにより、企業はセキュリティ対策を強化することができます。

以下にEDRを導入するメリットについて紹介します。

マルウェア感染の被害を最小限に抑える

EDRは、マルウェアの侵入が発生した際、侵入を早期に検知し、その後の一連の対応を実現する機能を提供します。

ファイルレス攻撃やゼロデイ攻撃など、従来型対策では見逃しがちな脅威も発見できる可能性が高いため、万一マルウェアに感染しても、被害を最小限に抑えることができます。

マルウェアの侵入経路や影響範囲を視覚的に把握できる

エンドポイントの操作ログを詳細に記録・分析し、マルウェアの侵入経路、活動内容、影響範囲といった全体像を可視化する製品も多くあります。

可視化機能によって、原因究明や影響範囲の把握が容易になり、迅速な復旧作業につながります。

事後対応がスムーズになり、業務効率化につながる

トラブル発生時だけでなく、EDRのログ収集・分析機能を活用することによって、再発防止などの事後対策などにかかる工数を減らすことができます。

したがって、EDRを導入することにより、トラブル発生後の再発防止策の策定や報告書作成などの業務効率化も実現することができます。

リモート環境の端末の対応も可能

テレワークなど社外で利用されるエンドポイントも、EDRによってインターネット経由で一元的に監視し、インシデント発生時には遠隔対応することが可能になります。

これにより、昨今課題となっているリモート環境のセキュリティリスク対策を強固にすることができます。

エンドポイントセキュリティが注目されている背景

近年、エンドポイントセキュリティの重要性が急速に高まっています。

Mordor Intelligenceの調査では、世界のエンドポイントセキュリティ市場は2025年に211億9,000万米ドルと推定され、2030年までに311億米ドルに達すると予想されています。

ここでは、エンドポイントセキュリティが注目されている背景について説明していきます。

参考:エンドポイントセキュリティ:市場シェア分析、産業動向・統計、成長予測(2025年~2030年) Mordor Intelligence

DXによる情報資産の価値の向上

近年、DXの推進により、企業が保有するデータの種類と量は増大し、企業の資産としてのデータの価値も高まっています。

顧客情報、技術情報、経営戦略といった機密性の高い情報資産がエンドポイント上で扱われているため、これらの情報を狙ったサイバー攻撃のリスクも高い状況です。

万一、情報漏洩やシステムダウンが起きると、事業への影響は避けられないため、エンドポイントセキュリティの強化は不可欠となっています。

エンドポイントとなるデジタルデバイスの増加

ビジネスで利用されるエンドポイントとなるデジタルデバイスは、従来のPCに加え、スマートフォン、タブレット、IoTデバイスなど多様化しています。

総務省「令和6年版 情報通信白書」によれば、世界のICT市場規模は2016年以降増加傾向で推移しており、今後もさらなる拡大が予測されています。

増え続けるデジタルデバイスに対応できる、包括的なエンドポイントセキュリティ対策が求められているのです。

サイバー攻撃の高度化、多様化

ランサムウェア、標的型攻撃、サプライチェーン攻撃など、サイバー攻撃の手口は年々高度化し、従来型の対策では防ぎきれない巧妙な攻撃が増えています。

これらの攻撃はエンドポイントを侵入口とすることが多いため、侵入後の検知・対応を実現するEDRの重要性が増しています。

ソフトウェアのクラウド化

クラウドサービスの普及により、業務アプリケーションをはじめとしたソフトウェアのクラウド化が進み、多くのデバイスから業務に必要な情報にアクセスできるようになっています。

しかし、クラウド化により企業のネットワーク内と外部の間に境界を置く従来の「境界型セキュリティ」では十分なセキュリティ対策が難しくなるという課題があります。

そのため、エンドポイントのセキュリティ強化が求められています。

■ソフトウェアのクラウド化とセキュリティ対策については、下記の記事でも詳しく解説しています。

働き方の多様化によるネットワーク利用方法の変化

テレワークやハイブリッドワークといった働き方が普及し、従業員が社内ネットワークだけでなく、自宅のWi-Fiや公共のネットワークなど、さまざまな環境から業務システムにアクセスするようになりました。

また、私物端末の業務利用を許可する企業も増えています。

そのため、あらゆる場所で利用されるエンドポイントに対して、一貫したセキュリティポリシーを適用し、脅威から保護するための仕組みが不可欠となっています。

EDR製品の選び方とおすすめ製品

自社の環境に最適なEDR製品を選ぶためには、いくつかのポイントを押さえる必要があります。

EDR製品の選び方とおすすめ製品を紹介していきます。

EDR製品に欠かせないポイント

EDR製品を選定する際には、以下の点を総合的に比較検討することが重要です。

検知能力の高さ

EDRの基本的な機能として、未知のマルウェアやファイルレス攻撃など、巧妙化する脅威への検知能力の高さが欠かせません。

十分に蓄積された検知ルールに加え、AIや機械学習を活用した振る舞い検知などの技術が活用されているか、誤検知は少ないかなどの検知精度を総合的に評価しましょう。

分析・調査機能の充実度

EDRで脅威を検知した際には、攻撃の侵入経路や影響範囲を分析し、被害の拡大を防ぐ必要があります。

攻撃のタイムラインや影響範囲を可視化する機能などが充実していると、迅速な対応と原因究明につながります。

脅威への対応機能

検知した脅威に対して、ネットワーク隔離、プロセス停止、ファイル削除など、製品によってさまざまな対応機能があります。

自社の要件にあった対応機能を有しているかを確認しましょう。

他のセキュリティ対策との連携

マルウェアへの感染を未然に防ぐEPP製品と併用することで、事前予防と感染後対応の両方への対策をすることができます。

また、XDRにより複数レイヤーの情報を統合し、システム全体のセキュリティ対策を行うことも主流になってきているため、他のセキュリティ対策製品との連携性も重要な選定ポイントです。

おすすめのEDR製品

市場には多くのEDR製品があります。代表的なおすすめ製品について紹介していきます。

なお、おすすめのEDR製品はこちらの記事でも紹介していますので、あわせてご覧ください。

▶エンドポイントセキュリティ製品の比較9選 (EPP/EDR)

Symantec Endpoint Security

Broadcom社の「Symantec Endpoint Security」は、AIと機械学習を活用して高度な脅威を検出・防御するエンドポイント保護製品です。

オンプレミス、クラウド、ハイブリッド環境に対応し、リモートワークにも柔軟に対応可能です。

脅威インテリジェンスを活用した迅速な対応と、自動化された脅威検出により、企業全体のセキュリティを強化します。

さらに、EDR(エンドポイント検出と対応)機能を備え、攻撃の可視化と迅速な対処を実現し、セキュリティ運用を効率化します。

▼詳しくはこちらのページをご確認ください。

Symantec Endpoint Security | TD SYNNEX株式会社

Carbon Black Endpoint

「Carbon Black Endpoint」は、Broadcom社が提供するセキュリティソリューションです。

オンプレミスまたはクラウドで提供されるCarbon Black EDRは、次世代アンチウイルス(NGAV)や次世代ファイアウォール(NGFW)などの第一線の防御をすり抜ける高度な攻撃に対し、強力な防御層を追加します。

EDRのパイオニアとして、リアルタイムのイベント収集・分析、脅威ハンティングといったEDR機能について、高い投資対効果を実現します。

▼詳しくはこちらのページをご確認ください。

Carbon Black Endpoint | TD SYNNEX株式会社

EDR導入時の注意点

EDR製品を導入する際は、自社の業務や環境に適した製品を選定し、既存システムとの相性やパフォーマンスへの影響を事前に検証することが重要です。

さらに、EDRはあくまで機能を提供するツールであるため、従業員一人ひとりのセキュリティ意識を高める取り組みも欠かせません。

社内での定期的なトレーニングや情報共有を徹底しましょう。

加えて、収集したログデータの適切な管理、ソフトウェアや脅威インテリジェンスの定期的な更新、検知ルールのチューニングを継続的に実施することも重要なポイントです。

(まとめ)EPPとの併用やXDRへの拡張も視野に入れ計画的な導入を

EDRは、巧妙化するサイバー攻撃に対し、侵入後の迅速な検知と対応を可能にする重要なセキュリティソリューションです。

ゼロトラストの考え方に基づき、エンドポイントの挙動を継続的に監視・分析し、攻撃の早期発見と被害の最小化に貢献します。

製品の選定にあたっては、検知能力や他のセキュリティ製品との連携性を総合的に比較し、自社に最適なものを選ぶことが大切です。

EPPとの併用やXDRへの拡張も視野に入れ、計画的な導入と適切な運用を通じて、企業全体のセキュリティ体制を強化していきましょう。

[筆者プロフィール]

羽守ゆき

大学を卒業後、大手IT企業に就職。システム開発、営業を経て、企業のデータ活用を支援するITコンサルタントとして10年超のキャリアを積む。官公庁、金融、メディア、メーカー、小売など携わったプロジェクトは多岐にわたる。現在もITコンサルタントに従事するかたわら、ライターとして活動中。