ランサムウェア対策におすすめの

バックアップ製品とセキュリティソリューション今もなお被害が拡大するランサムウェアに

対策できる最新のソリューション

ランサムウェアとは?

ランサムウェアとはマルウェアの一種です。マルウェア(Malware)は、コンピュータに悪事を働くソフトやコードの総称で、PC等のデバイスへ不正にアクセスし、何かしらの害を及ぼします。一般的に知られている「コンピュータウィルス」も、このマルウェアのうちのひとつです。

そして近年問題になっているのが、マルウェアのなかでも悪質な実害をもたらす「ランサムウェア」です。ランサムウェアは、感染すると端末等に保存されているデータを暗号化し、使用できない状態にした上で、そのデータを復号する対価として金銭を要求する不正プログラムです。「身代金要求型マルウェア」とも呼ばれます (「ランサム」は日本語で「身代金」の意味)。

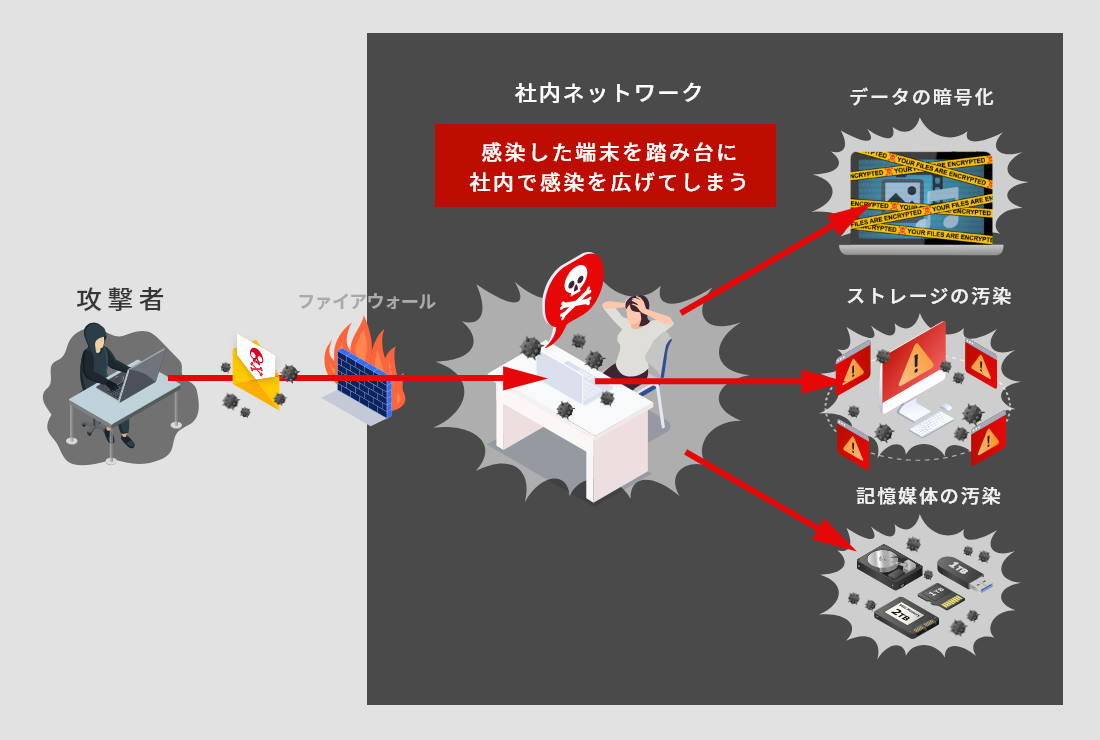

また、ランサムウェアの種類によっては感染した端末だけではなく、社内ネットワークを介して、他のPCやサーバーにまで感染を拡大させ、重要データを暗号化するだけでなく、データを盗み、二重脅迫をする場合もあります。

ランサムウェアによる被害拡大の背景

ランサムウェアによる被害が拡大した理由の一つに、仮想通貨の普及があると言われています。仮想通貨はその特徴として、従来の法定通貨に比べて匿名性が高く、換金も素早くできてしまうことから、金銭目的でランサムウェア攻撃に利用されるケースが多くあります。もっとも、仮想通貨(ビットコイン等)は、すべての情報が取引履歴として残る特性があるため、犯人から奪還したケースも存在します。

参考:米司法省2.3億ドル分の支払済暗号通貨を奪還Department of Justice Seizes $2.3 Million in Cryptocurrency Paid to the Ransomware Extortionists Darkside(https://www.justice.gov/opa/pr/department-justice-seizes-23-million-cryptocurrency-paid-ransomware-extortionists-darkside)より

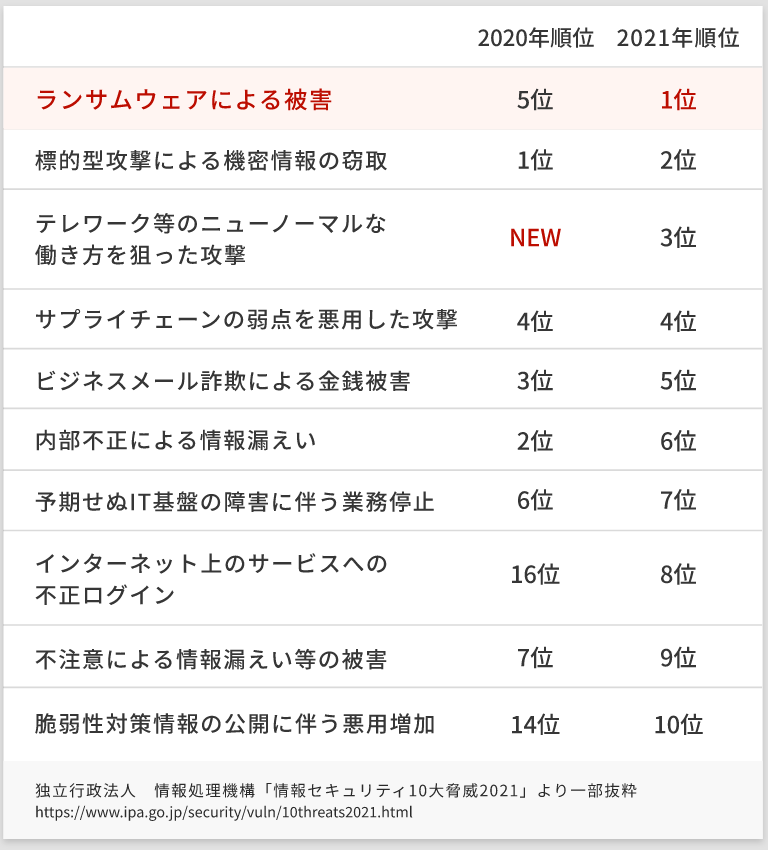

また、IPA(独立行政法人 情報処理機構)が毎年発表している「情報セキュリティ10大脅威(組織)」の第1位に、「ランサムウェアによる被害」がランクインしていることからもわかる通り、国内外におけるランサムウェアによる被害の拡大が顕著になっています。

ランサムウェアに感染すると

ランサムウェアに感染すると、様々な被害が発生します。直近の傾向では下記のような被害がみられます。

- 重要なファイルが暗号化されPCからアクセスできなくなる

- 感染した端末に、ファイルを暗号化した旨の脅迫文が出る

- 暗号化されたファイルがシステムから読み込めず、システムダウンを起こす

- ランサムウェアが外部に対して無作為に情報を送信し、情報漏洩につながる

- 上記に加え、金銭(主にビットコイン等の仮想通貨)を要求される。 暗号化された上に脅迫されるため、二重脅迫(ダブルエクストーション)とも称される。

2021年だけでも被害事例は61件に上り、うち半分以上で直接的な金銭要求があったとのレポートを警察庁が取りまとめています。

また、復旧に際してかかった期間や費用についても同レポートで取りまとめており、期間については1週間程度で復旧したものもあれば、2週間以上かかってしまったものもあります。費用面についても、100万円程度の損害で済んだケースもあれば、中には1,000万以上の復旧費用が掛かったケースもあった旨がまとめられています。

出展:警察庁「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」よりhttps://www.npa.go.jp/cyber/ransom/index.html

ランサムウェアの感染経路

ランサムウェアの感染経路は主に下記の3つが挙げられます。

いずれも既存のマルウェアと変わるものではありません。

- 1. 電子メールの添付データから感染する(攻撃者から発信されたメールのリンクをクリックしてしまう)

- 2. Webサイトから感染する(改ざんされたWebサイトからDrive by download攻撃を受けてしまう)

- 3. リモートデスクトップからの侵入、VPN装置への侵入や標的型攻撃など、特定の企業や個人を狙った攻撃を受けて感染する(テレワークの普及に伴う被害の増大傾向にある)

ランサムウェアの主な種類と被害事例

ランサムウェアの主な種類

WannaCry

自動的に感染を広める機能を持つマルウェア「ワーム」とともに構成されているランサムウェアです。Windowsネットワークの脆弱性であるMS17-010を狙って侵入します。 ドロッパー1と呼ばれるワームがPCに侵入すると、ランサムウェアの機能を持つドロッパー2が自動的に実行されます。攻撃はファイル共有のプロトコルであるSMBv1に対して行われます。自動的に感染が広がるため、国内でも継続的に被害報告があります。

Ragnar Locker

2020年に国内でも被害が報告されたランサムウェアです。身代金要求の前にデータをローカルで暗号化しつつ抜き出し、二重脅迫の手口で身代金の支払いを求めるという特徴があるランサムウェアです。

CryptoWall

Windowsを標的としてユーザーのファイルを暗号化し、暗号化したファイルを復号するためのパスワードと引き換えに金銭を要求するランサムウェアです。2015年に確認されて大きな被害を出し、3.0から4.0とバージョンアップもみられているランサムウェアです。

Locky

日本がランサムウェアの被害と対策に注目するきっかけとなったと言われているランサムウェアで、主に請求書の情報を装ってスパム攻撃を行うことから注目が集まりました。日本語以外にも多言語での攻撃を行っており、数十カ国の言語に対応していると言われています。

出典:一般社団法人JPCERTコーディネーションセンター「ランサムウェア対策特設サイト」よりhttps://www.jpcert.or.jp/magazine/security/nomore-ransom.html

ランサムウェアの被害事例

(2021年における主な被害)

被害事例1:ニップン

製粉業大手のニップンは、基幹システムや各種データを保管しているファイルサーバーがランサムウェアの被害を広範囲に受けました。受けた被害は情報漏洩のみにとどまらず、オンラインバックアップデータにも被害が及んだほか、基幹システムのデータが暗号化されてしまったほどです。そのため、基幹システムを利用しての業務ができず、中でも、財務会計システムは事実上別環境での再構築を強いられる事態となり、東証への2021年4月期から6月期の決算報告書の提出を約3か月延期するという国内では類を見ない事態に陥ってしまいました。

(株式会社ニップンWEBサイトより抜粋:https://www.nippn.co.jp/topics/index.html )

被害事例2:徳島県つるぎ町(町立半田病院)

徳島県つるぎ町の町立半田病院は、2021年10月末にランサムウェアの被害を受け、電子カルテや会計などすべてのシステムがダウン。過去分も含めて8万5千人分の患者データが暗号化される事態となってしまいました。地域を支える基幹病院であった同病院の電子カルテシステム停止のダメージは大きく、救急や新規の患者の受け入れを停止し、手術の中止や患者の退院、徳島県西部で唯一受け入れていた産婦人科での出産も受け入れを停止するなど、地域医療に災害レベルのダメージを与えました。また、基幹システムの再構築を行うことになり、2億円近い費用を投じて新規に電子カルテシステムの再構築を行うことになりました。

ランサムウェアの対策方法

ランサムウェアの対策方法として、次に示す被害低減策や予防策を多重的に行うことが重要です。

基本的にはマルウェアにおける対策と同様で、日頃の対策が中心となります。

ファイルやシステムの定期的なバックアップを実施する

バックアップを定期的に行うことで、万一ランサムウェアに感染しても、データを復旧できるようにします。定期的なバックアップと世代管理を行い、可能であればバックアップ対象とは別のネットワーク、別の場所にバックアップデータを保管します。

ファイアウォールやメールフィルタを適切に設定し、 不審な通信をブロックする。

不要な通信についてはアクセス管理を行う

ファイアウォールで外部との不審な通信を制限し、スパムメールの判定やメール送信ドメインの検証を行うアプライアンスを導入します。同時に日々のメンテナンスを確実に行い、古いファームウェアのまま運用されることがないようにします。

OSやアプリケーション・ソフトウェアを最新の状態にアップデートする

OSやアプリケーション・ソフトウェアを最新の状態にすることで、脆弱性を解消し、感染するリスクを低減します。

セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

セキュリティソフトを活用し、最新の定義ファイルに保つことで、感染するリスクを低減します。

一般社員への啓発を行う

各サービスのログインに必要なパスワードを適切に設定する、不審なメールやリンクは開かない等の基本的な対策を徹底させます。

出典:一般社団法人JPCERTコーディネーションセンター「ランサムウェア対策特設サイト」より一部抜粋https://www.jpcert.or.jp/magazine/security/nomore-ransom.html

もし感染してしまったら…

もしランサムウェアに感染してしまったら、

ネットワークから切り離し、下記の手順を速やかに実施しましょう。

感染した端末をオフラインにする

感染した端末をオフラインにする

感染した端末をネットワークから隔離し、また、外部ストレージを接続している場合は、外部ストレージを切断します。

ランサムウェアの種類を特定する

ランサムウェアの種類を特定する

感染端末をオフラインにした後、端末に表示されている画面を保存し、類似する画面をインターネットで検索することで、感染したランサムウェアを特定します。

「No More

Ransom」プロジェクトの「Crypto Sheriff」を活用することで、ランサムウェアの種類が特定できる場合があります。

The No More Ransom Project (日本語版)【ランサムウェアの特定】https://www.nomoreransom.org/crypto-sheriff.php?lang=ja

ランサムウェアを駆除する

ランサムウェアを駆除する

ランサムウェアが端末に残っている状態でデータを復元しても再感染するため、端末内のランサムウェアを駆除します。信頼性の高いセキュリティ製品を活用することで、駆除できる場合があります。

データの復号を試みる

データの復号を試みる

バックアップからデータを復元します。バックアップを行っていない場合は、復号ツールを活用してデータを復号します。

「No More

Ransom」プロジェクトのWebサイトでは、セキュリティベンダーから提供されているさまざまな復号ツールが紹介されています。

参考:The No More Ransom |復号ツール(日本語版)https://www.nomoreransom.org/ja/decryption-tools.html

出典:一般社団法人JPCERTコーディネーションセンター「ランサムウェア対策特設サイト」より一部抜粋https://www.jpcert.or.jp/magazine/security/nomore-ransom.html

おすすめのランサムウェア対策ツール

Barracuda Backup Server

Barracuda Networks社が提供する「Barracuda Backup Server」は、ランサムウェアに強いバックアップアプライアンスとして、独自の製品設計と暗号化技術でランサムウェアの暗号化からデータを守ります。また、クラウドへの2次バックアップを行うことで万が一の災害発生時もデータを保全し業務継続性を図ります。クラウドへのバックアップではなく、1次バックアップを自社オンプレミス環境で行いたい場合におすすめです。

Barracuda Email Security Gateway

Barracuda Networks社が提供する「Barracuda Email Security Gateway」は、アンチウィルス、スパムメール対策をメインに、データ保護、暗号化、コンテンツフィルタリングなどを兼ね備えたアプライアンス製品です。送信メールの暗号化や、12層のセキュリティ防御を持ち危険性の高いメールを排除します。エネルギー充填サービス(ファイル定義更新サービス)により、最新のスパム定義ファイル、ウイルス定義ファイルがバラクーダから各アプライアンスに配布され、常に最新のセキュリティ脅威に対抗できます。オプションのATPサービスを導入することで、クラウドのサンドボックス機能で未知の脅威にも対抗できます。

Barracuda Essentials Security Edition

Barracuda Networks社が提供する「Barracuda Essentials Security Edition」は、Microsoft 365向けに最適化された統合セキュリティソリューションです。メールセキュリティ対策の「Barracuda Email security service」とメールアーカイブ機能の「Barracuda Archiving Service(BCAS)」(BCAS)、バックアップ機能の「Barracuda Cloud-to-Cloud Backup(CCB)」を統合し、包括的なセキュリティ対策を提供します。中でもメールセキュリティを司る「Email Security Service」はサンドボックス機能、リンクプロテクション機能を備え、ランサムウェアの侵入を防ぎます。「Barracuda Cloud-to-Cloud Backup」はMicrosoft 365のアカウント乗っ取り被害にあった際にもデータが保護され、リストア可能です。

Sophos Intercept X Advanced

Sophos社が提供する「Sophos Intercept X Advanced」は、ランサムウェアによって行われた変更をロールバックする機能に特徴を持ち、北米やヨーロッパの多くの大企業から信頼を集めています。特に大企業向けのクライアント機能に焦点を当てた脅威保護機能を搭載しています。同社製「Sophos Firewall-XGS」と組み合わせることで、ネットワークとエンドポイントのセキュリティ一元化を実現し、検知端末を自動的にネットワークから隔離し、デバイスのクリーンアップが完了後、自動的にネットワークに参加させます。Sophosの専門家チームが提供するフルマネージドサービス付きのライセンスもあります。

Sophos Firewall-XGS

Acronis Cyber Protect Cloud

Acronis社が提供する「Acronis Cyber Protect Cloud」は、次世代バックアップ機能とデータセキュリティ機能を融合したバックアップソリューションです。ランサムウェア等のマルウェア感染時のデータ保全を目的としたバックアップ機能から、アンチマルウェア機能やパッチ管理など、高度なマルウェア対策も可能です。バックアップだけではなく、セキュリティ対策まで、1つのプラットフォームで包括的に運用されたい方におすすめです。

Vade for M365

Panda Adaptive Defense 360

WatchGuard社が提供する「Panda Adaptive Defense 360」はEPP(防御対策)とEDR(侵入後の対処)を単一の軽量エージェントで実現し、全てのエンドポイントアクティビティをリアルタイムで可視化することが可能な製品です。その他の特徴としてマシンラーニングによるIoA分析で、ランサムウェア等のマルウェアによる新たな攻撃パターンを検知したり、検知後の封じ込め、修正、フォレンジックを自動化し、運用負荷を軽減します。また、新たな攻撃手法を常に分析する脅威追跡調査サービスの提供も行っています。他社のセキュリティツールとの連携やAPI接続に強みを持ち、豊富な実績があります。ソリューションごとに異なる会社のソリューションを導入している企業にはおすすめです。

WatchGuard Endpoint

WatchGuard社が提供する「WatchGuard Endpoint」は、”EPP”、”EDR”に加え、EPP機能とEDR機能が合わさった”EPDR”の3つから、用途に合わせて選択できるクラウドベースのエンドポイントセキュリティソリューションです。 最大の特徴は、軽量なエージェントにより、実行中の全てのプロセスを監視し、信頼できると分類したプロセスのみを実行させるアプローチ方法です。細部まで分類することで検知率が高く、高度なランサムウェア対策が可能です。ユーザーのネットワーク上で、悪意のある行動をリアルタイムで監視、攻撃の兆候を検出し、早期対応を行う「脅威ハンティングサービス」も標準機能の中で提供されます。また、同社製の「Firebox」との一元管理も可能です。

AvePoint Cloud Backup

AvePoint社が提供する「AvePoint Cloud Backup」は、SaaS プラットフォームのバックアップソリューションです。Microsoft 365, SalesforceⓇ, Dynamics 365, Google Workspace などのマルチクラウドに対応し、各社のニーズに合わせて最小単位でのバックアップ・リカバリーを可能にします。ランサムウェア攻撃やユーザーエラー、権限設定のミスによるデータロスに備え、事業の継続性を向上します。

ランサムウェア対策ならTD SYNNEX

TD SYNNEXでは、お客様の課題に沿ったランサムウェア対策をご提案させていただきます。

ランサムウェア対策の製品選択にお悩みの際は、ぜひ以下のボタンからお問い合わせください。

その他のセキュリティソリューション

バックアップソリューション

バックアップとは、データの紛失や損失、破損などに備えてコピーを別の環境に保存することを指します。ランサムウェア等のマルウェア感染時や天災の被害を受けた際に、バックアップがなくデータ喪失が起きてしまうと、データが利用できなくなることで企業の業務継続に深刻な影響が及びます。基幹系システムのように、その企業を支えている重要なシステムは、必ずバックアップを取得する必要があります。

このページでは、バックアップによるデータ保全のためのソリューションをご紹介します。

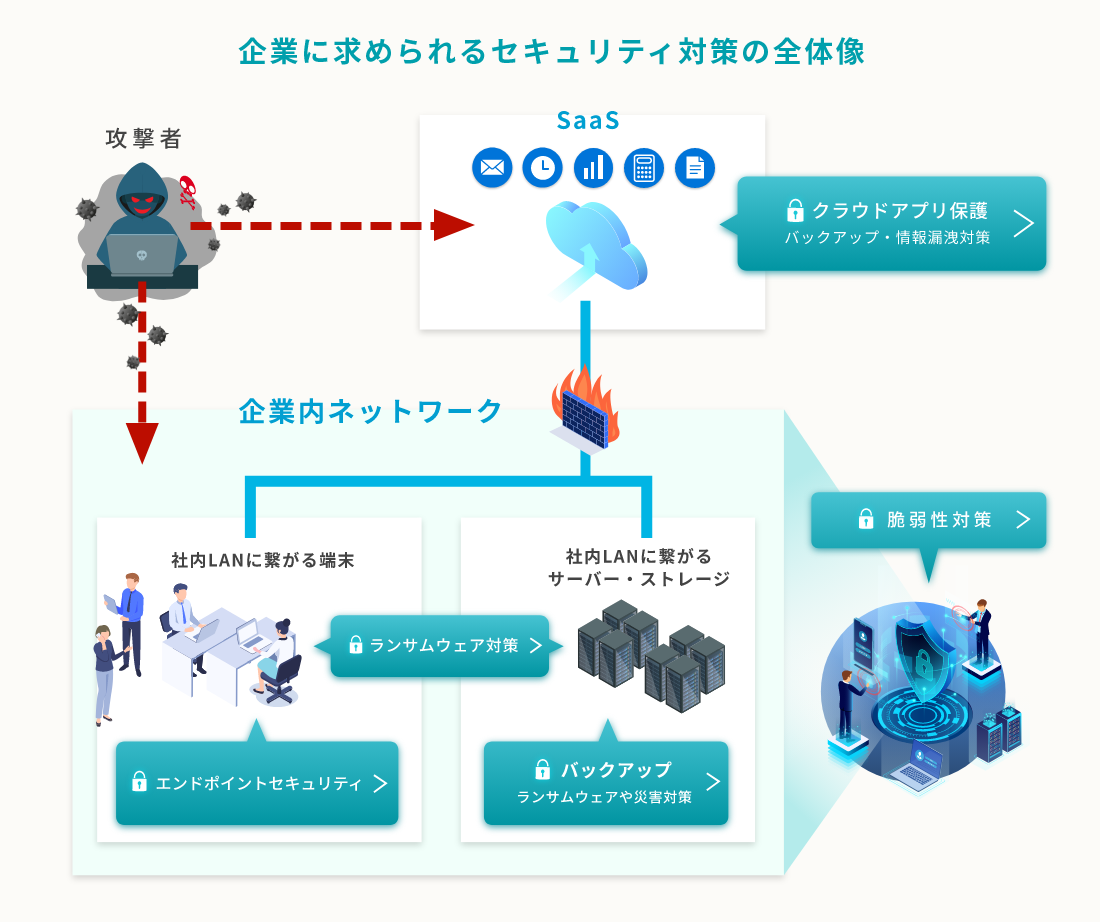

エンドポイントセキュリティ

エンドポイントセキュリティとは、ネットワークの末端に接続されているPCやサーバー、スマートフォンなどに対するセキュリティ対策のことです。従来は企業ネットワークの入り口を防御する境界型のセキュリティが主流でしたが、テレワークの急拡大や攻撃手法の多様化により、企業ネットワークの入り口だけを守るのではなく、企業ネットワーク全体を踏まえて防御する必要性が生じ、昨今エンドポイントセキュリティのニーズが高まっています。

このページでは、エンドポイントにおける検知および隔離のためのソリューションをご紹介します。

クラウドアプリ保護

クラウドアプリで代表的なものには、「Microsoft 365」や「Google Workspace」などがあります。各クラウドサービスには、強固なセキュリティ対策が施されており安心して利用できますが、長期間の「データ保全」や、社員の誤操作から生じる「データ流出」に関しては、利用者側の責任になります。SLAを把握した上で、バックアップの取得や情報漏洩対策を行い、クラウドアプリ内のデータを保護する対策が必要になります。

このページでは、クラウドアプリ保護のためのソリューションをご紹介します。

脆弱性対策

脆弱性とは、実装されているソフトウェアの弱点や企業ネットワークにおけるセキュリティ上の盲点を指します。セキュリティ上の盲点は、人間の不注意やメンテナンスの不備から発生します。

脆弱性を突いた攻撃には複数の種類があり、主にメールを使った標的型攻撃や添付ファイルの開封によるウィルス感染、社内外のサーバーへ攻撃を仕掛けられるスキとなる不備(古いファームウェアやWebページの不備)があります。脆弱性対策とは、そのようなセキュリティ上のスキがないかを事前に調査し、対策を講じることを指します。

このページでは、脆弱性対策に役立つツールをご紹介します。

ソリューションを組み合わせて包括的なセキュリティ対策を

上記のようなセキュリティソリューションを組み合わせることで、エンドポイントの端末から

クラウドサービスにいたるまで、様々な課題に対するセキュリティ対策が行えます。

セキュリティは一か所でも穴が空いてしまうとそこが弱点となってしまうため、

包括的な視点で対策することが最も重要です。

TD SYNNEXでは、お客様の課題に沿った

最新のセキュリティソリューションをご提案させていただきます。

セキュリティ対策をお考えの際は、ぜひお問い合わせください。