2024年6月、情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威」において、ゼロデイ攻撃が5位にランクインしました。前年から順位を上げており、ゼロデイ攻撃の脅威が増してきていることを示しています。

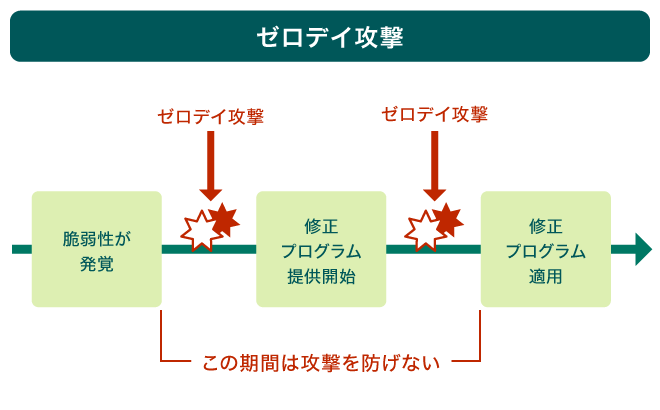

ゼロデイ攻撃とは、脆弱性の対策が提供される前に行われるサイバー攻撃のことです。その性質上、従来の防御手段では対処が困難ですが、適切な予防策と迅速な対処を行うことで、被害を最小限に抑えることができます。

本記事では、ゼロデイ攻撃の仕組みや特徴、最新の動向、そして効果的な対策方法について詳しく解説します。

ゼロデイ攻撃とは?

ゼロデイ攻撃の仕組み

ゼロデイ攻撃の仕組みは、通常のセキュリティ対策プロセスの盲点を突く形で進行します。

一般的なセキュリティアップデートの流れは以下のようになります。

1. 開発元が脆弱性を発見する

2. 対策プログラムを作成する

3.ユーザーに配布する

しかし、ゼロデイ攻撃では、この流れが機能する前に攻撃が行われます。

攻撃者は、ソフトウェア開発元、セキュリティ企業、一般ユーザーが気づく前に未知の脆弱性を発見し、これを悪用します。

攻撃の具体的な手順は以下のようになります。

1. 攻撃者が未知の脆弱性を発見する

2.その脆弱性を利用したマルウェア※を開発する

3.フィッシングメールや不正なWebサイトなどを通じて攻撃を仕掛ける

4. ターゲットがマルウェアに感染する

5. 感染したシステムから継続的にデータを盗取したり、システムを破壊したりする

※マルウェアとは、コンピューターに害を及ぼす悪意のあるソフトウェアの総称

ゼロデイ攻撃の特徴

ゼロデイ攻撃の大きな特徴は、脆弱性が公表される前に攻撃が行われることです。

このため、組織やソフトウェア開発元が適切な対応を取る時間的余裕がなく、被害が急速に拡大し、大規模化する可能性が高くなります。

さらに、この攻撃は攻撃者のみが知る未知の脆弱性を悪用するため、従来のセキュリティ対策では検知が極めて困難です。

多くの場合、組織は攻撃を受けていることに気づかず、長期間にわたって侵害された状態が続くことがあります。そのため、データの窃盗やシステムの破壊などの被害が広がりやすくなります。

ソフトウェア開発元が脆弱性の存在を認識した時点で、すでに甚大な被害が発生している可能性があるのです。

また、ゼロデイ攻撃は予測が非常に困難な攻撃手法です。どのソフトウェアのどの部分に脆弱性が存在するかを事前に予測することは極めて難しいため、事前の対策が採りにくくなっています。

ゼロデイ攻撃で対象になりやすいプログラム

ゼロデイ攻撃は、広く使用され重要な役割を果たすプログラムを主な標的とします。

特に以下の3つのプログラムが攻撃の対象となりやすい傾向にあります。

• オペレーティングシステム(OS)

• Webブラウザ

• サーバーソフトウェア

まずは、オペレーティングシステム(OS)です。Windows、macOS、Linuxなどの広く使用されているOSが主要な標的となります。

OSの脆弱性を悪用することで、攻撃者はシステム全体を制御下に置く可能性があります。例として、以下のような攻撃が可能になります。

• バックドアの作成による端末や機器の乗っ取り

• 情報の抜き取り

• マルウェアの拡散

• Webカメラの悪用

• ルーター認証情報の取得

次にWebブラウザが挙げられます。Google Chrome、Mozilla Firefox、Microsoft Edgeなどのブラウザは、インターネットへのゲートウェイとして機能するため、頻繁に攻撃の対象となります。

過去に何度もゼロデイ攻撃の標的になっています。過去に以下のような被害が発生しています。

• 個人情報の窃取

• マルウェアのインストール

• 標的型メール攻撃と組み合わせたWeb上の取引所のPC乗っ取り

最後に、サーバーソフトウェアがあります。Apache、Nginx、Microsoft IISなどのWebサーバーや、データベース管理システムが重要な標的となります。

これらは企業や組織の重要なデータを扱うため、攻撃者にとって価値の高い標的です。

以下のような被害リスクがあります。

• バックドアの設置

• 大規模なデータ漏えい

• サービス停止

• 通信内容のスキャン

ゼロデイ攻撃が増加している背景

ゼロデイ攻撃が増加している背景として、脆弱性情報の取引市場が活発化していることが挙げられます。攻撃者たちは、ダークウェブと呼ばれる特殊なネットワーク上で脆弱性情報を売買しています。

ダークウェブは一般的なブラウザではアクセスできない、匿名性の高いネットワークで、脆弱性情報や攻撃手法、個人情報など、違法性のある裏取引が行われています。

新たな脆弱性が発見されると、すぐにこの市場で取引され、多くの攻撃者の手に渡ることで、ゼロデイ攻撃の増加につながっています。

次に、攻撃を仕掛ける動機の多様化が背景にあります。

以前は、自身の技術力を誇示したいがために不正アクセスを行う攻撃者が多く見られました。

しかし現在では、政治的・軍事的目的や金銭的目的など、攻撃の理由が複雑化しています。

ゼロデイ攻撃の主な種類

ゼロデイ攻撃には様々な手法がありますが、主に以下の5つの種類に分類することができます。

それぞれの攻撃手法と具体例を見ていきましょう。

OSやアプリケーションの脆弱性の悪用

1つ目としてOSやアプリケーションに存在する未知の脆弱性の悪用が挙げられます。

攻撃者は、これらの脆弱性を利用してシステムに侵入し、マルウェアをインストールしたり、データを盗んだりします。

例えば、2017年に世界中で大きな被害をもたらしたWannaCry攻撃では、Windowsの SMBv1プロトコルの未知の脆弱性が悪用されました。

この攻撃により、多くの組織のシステムがランサムウェアに感染し、重要なデータが暗号化されるという深刻な事態が発生しました。

Webサイトの脆弱性を悪用した改ざん

次にWebサイトの脆弱性を悪用した改ざんです。Webサイトの未知の脆弱性を悪用して、サイトを改ざんします。

攻撃者は悪意のあるコードを埋め込み、サイトを訪れたユーザーのデバイスにマルウェアを自動的にダウンロードさせたり、個人情報を盗み取ったりします。

一例として、2023年11月にとあるECサイトで発生したクレジットカード情報が盗まれる事件があります。この攻撃では、顧客が商品を購入する際に入力したクレジットカード情報を自動的に収集する不正なスクリプトが組み込まれていました。

一方でWebサイトの改ざんの場合には、SQLインジェクションやクロスサイトスクリプティングといった既知の脆弱性やCMSの脆弱性を突かれる事例が多いため、更新の適用などの対策が必要です。

悪意のあるメール送信

未知の脆弱性を悪用したマルウェアを添付したメールや、悪意のあるリンクを含むメールを送信する攻撃があります。受信者がファイルを開いたりリンクをクリックしたりすると、マルウェアに感染する可能性があります。

コロナ禍では、この手法を用いた攻撃が急増しました。

攻撃者は、ウイルス関連の情報を装った悪意のあるメールを世界中に送信し、多くの組織や個人が影響を受けました。

サプライチェーン攻撃

サプライチェーン攻撃とは、悪意のある者が特定の製品やサービスを提供するまでの流れの中に侵入し、その製品やサービスを利用する多くのユーザーに対して悪意のある行為をすることを指します。

特定の企業へのゼロデイ攻撃を起点に、ネットワーク環境がつながっているグループ企業や取引先に攻撃が広がっていくサイバー攻撃となります。

なおサプライチェーンには製品やサービスの製造、配信、ソフトウェアの開発、または運用に関与する様々な段階が含まれます。

サプライチェーン攻撃は、一度に多くのユーザーや組織に影響を及ぼす可能性があります。

ネットワーク機器の脆弱性の悪用

ネットワーク機器やプロトコルの未知の脆弱性を悪用した手法があります。リモートワークが働き方として浸透した近年では、VPN機器の脆弱性を狙った攻撃が増加しています。

VPN機器の脆弱性が悪用されることで、攻撃者は企業の内部ネットワークに容易にアクセスし、マルウェアなどによる被害を出しています。

ゼロデイ攻撃によるリスク

企業への信頼が失われる

ゼロデイ攻撃を受けた企業は、攻撃を受けたことによる情報漏えいやシステム停止等によって、顧客や取引先からの信頼を大きく損なう可能性があります。

セキュリティ事故がニュースとして報道されると、企業イメージが著しく低下し、長期的なビジネスに悪影響を及ぼすことがあります。

例えば、サービスの利用者が減少したり、取引先から契約を解除されたりする事態が起こり得ます。

金銭的な損失の発生

ゼロデイ攻撃による金銭的損失は多岐にわたります。

まず、攻撃によって引き起こされた直接的な被害の修復費用があります。

システムの復旧、データの回復、新たなセキュリティ対策の導入などにかかる費用は膨大になる可能性があります。

さらに、個人情報漏えいなどが発生した場合、被害者への損害賠償金の支払いも発生します。

日本ネットワークセキュリティ協会の調査によると、情報漏えい事件1件あたりの平均想定損害賠償総額は数億円に上ることもあります。

データ漏えい

ゼロデイ攻撃によって顧客情報、従業員の個人情報、企業の機密情報、知的財産などが攻撃者に窃取される可能性があります。

これらの情報が悪用されると、個人のプライバシー侵害や企業の競争力低下につながります。

サービス妨害・業務の中断

ゼロデイ攻撃は、企業のシステムやサービスを麻痺させる可能性があります。

Webサイトやオンラインサービスがダウンすると、顧客は必要なサービスを利用できなくなり、企業の信頼性が低下します。

また、内部システムが攻撃を受けた場合、日常業務が中断し、生産性が著しく低下する可能性があります。

長期間のサービス停止は、売上の減少や損害賠償につながる可能性があります。

法的責任

ゼロデイ攻撃による被害は、法的責任を伴う場合があります。

特に個人情報保護法などのデータ保護法に違反した場合、高額な罰金や制裁金が科される可能性があります。

また、情報漏えいによって被害を受けた個人や企業から訴訟を起こされる可能性もあります。

ゼロデイ攻撃の事例

近年発生した主要なゼロデイ攻撃の事例を紹介します。

2022年9月、ベトナムのセキュリティ企業GTSCが、Microsoft Exchange Serverの未修正の脆弱性を悪用するゼロデイ攻撃が発生したことを報告しました。この攻撃では、遠隔コード実行の脆弱性が悪用され、攻撃者がWebシェルを設置して遠隔操作を可能にし、マルウェアを実行するなどの被害が確認されました。

2024年4月には、Windowsを含むMicrosoft製品に対する2件のゼロデイ脆弱性が報告されました。1つ目は、プロキシドライバーになりすます脆弱性(CVE-2024-26234)で、携帯電話を遠隔操作するバックドアとして悪用されました。2つ目は、SmartScreenプロンプトのセキュリティ機能をバイパスする脆弱性(CVE-2024-29988)で、悪意のあるファイルを起動する際の警告メッセージを回避するのに使用されました。

同年5月には、Googleのウェブブラウザ「Chrome」に重大なゼロデイ脆弱性(CVE-2024-4671)が発見されました。これは攻撃者がコンピューターのデータを読み取ったり、システムをクラッシュさせたり、最悪の場合PCを乗っ取ったりする可能性がありました。

ゼロデイ攻撃の被害を受けたときの対処法

被害端末をネットワークから切断する

ゼロデイ攻撃の被害を受けた場合、最初に取るべき対策は、攻撃の対象となっているデバイスやシステムをネットワークから切断して、それ以上被害が拡大しないようにします。

次の操作を速やかに実行しましょう。

• 外部ネットワーク(インターネット)からの切断

• 社内ネットワークからの分離

• 関連サイトの一時閉鎖

セキュリティ管理部署に状況を報告する

ゼロデイ攻撃の被害を受けた場合、被害端末をネットワークから切断した後、速やかにセキュリティ管理部署(CSIRT)に状況を報告することが重要です。

報告の際は、攻撃が発覚するまでの経緯や現在の状況を可能な限り詳細に説明します。ただし、詳細な情報がそろっていなくても、まずは迅速に第一報を入れることが肝心です。

報告内容には、攻撃の発見から現在までの時系列、すでに取った対策(例:被害端末の隔離)、そして現在の状況を含めます。また、マルウェア感染、不正アクセス、情報漏えいなどが発生した場合は、情報処理推進機構(IPA)のセキュリティ対策委員会への報告も必要になる可能性があります。

IPAには報告の様式が掲載されていますので、事前に確認しておくと良いでしょう。

セキュリティ対策ソフトで駆除する

ゼロデイ攻撃の被害を受けた場合、セキュリティ管理部署への報告後、次のステップとして詳細な感染状況や被害状況の確認が必要です。

この段階で、システムがマルウェアに感染している可能性があります。

マルウェアの検知と駆除には、セキュリティ対策ソフトが使用されます。対策ソフトでは、システムを詳細にスキャンし、既知のマルウェアパターンを検出し、可能な場合は自動的に駆除を行います。

しかし、ゼロデイ攻撃で使用されるマルウェアは新種である可能性が高いため、通常のセキュリティソフトでは検出できない場合もあります。

セキュリティ対策ソフトで対応できない場合、より徹底的な対策として、システムの初期化が必要になることがあります。

ゼロデイ攻撃のリスクを下げる5つの予防策

被害を受けた後の対処法も大切ですが、被害を受けないようにする方法も重要です。ここではゼロデイ攻撃のリスクを下げる予防策を解説します。

アプリケーションやソフトウェアのアップデートをする

OSを含むソフトウェアやアプリケーションを常に最新の状態に保つことは、ゼロデイ攻撃を含むサイバー攻撃全般に対する基本的な予防策です。

開発者やベンダーが定期的にリリースするセキュリティパッチやアップデートを迅速に適用することで、既知の脆弱性を修正し、攻撃の可能性を減らすことができます。

EDRでエンドポイントを保護する

EDR(Endpoint Detection and Response)は、エンドポイント(PCなどの端末)を監視し保護するためのセキュリティソリューションです。従来のウイルス対策ソフトとは異なり、EDRはシステム上で動作するプログラムの振る舞いを分析し、不審な動きをするプログラムを検知する能力を持っています。

EDRについて詳しく知りたい方はこちらの記事をご覧ください。

EDRとは?ゼロトラストのセキュリティを実現する機能・仕組みとおすすめサービスも紹介

サンドボックスを導入する

サンドボックスは、外部とのデータのやり取りが厳格に管理された隔離環境を指します。サンドボックスの主な利点は、安全性が確認できていないデータやプログラムを、システムの他の部分に影響を与えることなく実行できる点です。

例えば、不審な添付ファイルや未知のソフトウェアを開く必要がある場合、サンドボックス内で試すことで、メインシステムを危険にさらすことなく安全にチェックができます。

WAFを導入する

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を悪用した攻撃から保護するためのセキュリティツールです。

WAFの特徴は、Webアプリケーション自体ではなく、アプリケーションサーバーの手前にあたるネットワークの境目や、ロードバランサーなど、トラフィックが集中する箇所に設置されることにあります。そのため、Webアプリケーションに潜在的な脆弱性があっても、攻撃がアプリケーションに到達する前にブロックすることができます。

従業員のセキュリティ意識向上と教育

ゼロデイ攻撃を含む多くのサイバー攻撃は、技術的な脆弱性だけでなく、従業員を狙って行われることがあります。

セキュリティ意識や知識が不十分な場合、標的型フィッシングやソーシャルエンジニアリングなどの攻撃に気づかず、被害を受けてしまう可能性が高くなります。

このリスクを軽減するためには、組織全体でセキュリティ意識を高め、定期的なセキュリティトレーニングを行うことが不可欠です。

<コラム> ゼロデイ攻撃に関する最新動向

次にセキュリティ分野における権威として国内では内閣サイバーセキュリティセンター(NISC)やIPA、国外ではガートナーのゼロデイ攻撃に対する見解を紹介します。

NISC・IPAの見解

NISCは、政府全体のサイバーセキュリティ政策を策定・実施する中心的な機関として、ゼロデイ攻撃の危険性について広く警鐘を鳴らしています。

NISCとIPAの見解によると、ゼロデイ攻撃は従来の防御手段では対処が困難であり、組織の重要な資産や機密情報を危険にさらす可能性が高いとされています。

対策としては、NISCとIPAはEDRなどのセキュリティツールの活用を推奨しています。

特に中小企業に対しては、リソースの制約を考慮し、セキュリティ専門家による24時間365日の監視サービス(MDR)の利用が効果的だとしています。

ガートナーの見解

ガートナー社は、サイバーセキュリティ分野において、許可リストの活用を推奨しています。

許可リストとは、組織内で許可されたアプリケーションやデバイスのリストのことです。

許可リストは、信頼されたアプリケーションやプロセスのみを実行することで、悪意のあるコードの実行を防ぎ、ゼロデイ攻撃を防ぐ上で有効です。

ゼロデイ攻撃がある前提でセキュリティ対策をしよう

ゼロデイ攻撃は、脆弱性の対策が提供される前に行われるサイバー攻撃のことです。その性質上、従来の防御手段では対処が困難ですが、適切な予防策と迅速な対処を行うことで、被害を最小限に抑えることができます。

ファイアウォールやアンチウイルスソフトなどの基本的な対策に加え、EDRの導入や、迅速なセキュリティパッチの適用が重要です。また、全従業員のセキュリティ意識向上も忘れてはいけません。

重要なのは、「攻撃される可能性がある」という前提で、検知、防御、そして迅速な対応の体制を整えることです。NISCやIPAなどの公的機関が提供する最新の脅威情報を定期的にチェックし、インシデント対応計画を整備しておくようにしましょう。

[筆者プロフィール]

佐々木

テクニカルサポート出身のITライター。Windows Server OS、NAS、UPS、生体認証、証明書管理などの製品サポートを担当。現在は記事制作だけでなく、セキュリティ企業の集客代行を行う。