ネットワークに関するセキュリティ対策として、UTM(統合脅威管理)の導入をよく耳にします。UTMの導入にはさまざまメリットをもたらしますが、どの製品を導入すればよいか悩むケースも少なくありません。UTMにはどのような機能やメリットがあるのか、代表的な機器の特徴などについても解説します。

UTM(統合脅威管理)とは?

UTMを一言で説明すると、さまざまなセキュリティ機能を集中的にネットワーク上で管理できるハードウェアです。ひとつの機器でファイアウォールからアンチウイルス、不正侵入検知防御(IPS/IDS)、Webフィルタリングなどあらゆるセキュリティ対策が一元化されており、「統合脅威管理(Unified Threat Management)」とも呼ばれています。

外部の脅威からネットワークを守る

企業で利用されているネットワークは、日々進化し続ける脅威にさらされています。これらの脅威から守るためには、ファイアウォール、IDS/IPS、アンチウイルスやWebフィルタリングなどを駆使して総合的にセキュリティ対策を施す必要があるでしょう。UTMならこれらの機能をまとめて導入・管理できるので、手間やコストの負担も軽減されます。

ファイアウォール機能や侵入検知システムなどを一つに統合した機器

ファイアウォールは送られてきたパケット情報から接続許可を判断して、不正データとみなすとアラートを発動するなどして防御します。以前はファイアウォールだけで攻撃を防御できていても、攻撃が巧妙化している現代において防ぎきるのは困難です。そこで、多機能なUTMを導入することで、複合的なセキュリティ対策を施します。

ネットワーク管理や運用の一元化

これまではファイアウォールやIPS/IDSなど個別に選定して、臨機応変に製品を導入する必要がありました。しかし、UTMならセキュリティ機能をひとつに集約され、ネットワーク管理や運用の一元化が容易になります。中小企業や小規模なオフィスであっても、本格的な運用管理を可能にしました。

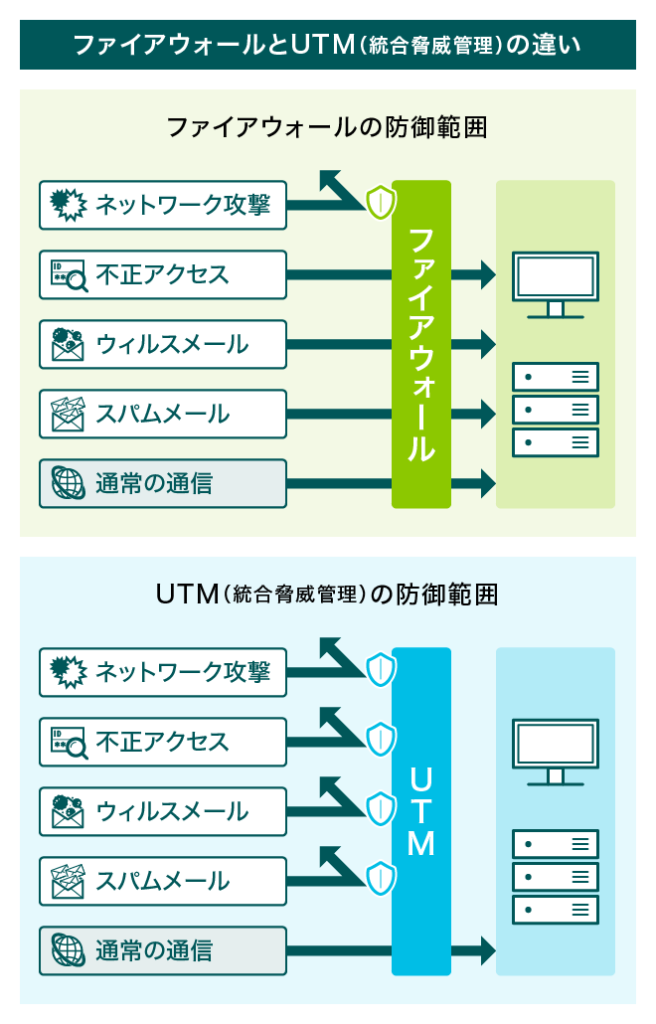

UTMとファイアウォールの違いとは?

ファイアウォールは基本的に外部から不正なパケットを遮断したり、許可されたパケットのみを通過させたりと、内部ネットワークに対する不正アクセスを防ぎます。一方、UTMはファイアウォールに加えて不正侵入防御やIDS/IPSなど、複数のセキュリティ機能を集約したものです。ウイルスやスパムメールなどを検知するだけでなく、ファイアウォールでは対応できない侵入(不正侵入検知防御)も防ぐこともできます。社外から有害サイトへのアクセスを禁止するWebフィルタリング機能も、ファイアウォールだけではカバーできない対策といえるでしょう。

また、UTMの仕組みとして「インストール不要」や「ネットワークの出入り口に設置する」といった特徴もあります。UTMに内蔵されている各機能を個別に導入する場合、サーバーなどそれぞれにインストールしなければなりません。しかしUTMの導入であれば、機器を設置するだけで包括的にセキュリティ対策を施せるのです。

さらに、UTMは外部とのネットワークを結ぶ、ルーターの配下に設置するのが一般的とされています。ルーターからもっとも近い位置であれば、出口対策にも有効だからです。いくら外部からの攻撃(入口対策)を強化しても、未知の手法を用いた攻撃で侵入されてしまうケースもゼロではありません。社内ネットワークにあるPCがマルウェアに感染すれば、外部から遠隔操作されて機密情報が流出する可能性もあるでしょう。このような事象を考慮すると、ネットワークの出入口での対策が必要となります。UTMなら外部との通信も監視することでき、機密情報が流出するマルウェア対策にも有効です。

UTMのセキュリティ機能とメリットとは

多くのセキュリティ機能を備えるUTMですが、基本的な機能はどの機種であっても共通しています。中でも代表的なセキュリティ機能と、導入メリットについて解説しましょう。

UTMのセキュリティ機能

ウイルス感染を防ぐアンチウイルス機能

まず頭に思い浮かぶのは、やはりアンチウイルス機能ではないでしょうか。もっとも基本的なセキュリティ対策であり、ネットワークを監視してウイルス自体の侵入を防いだり排除したりします。ただしUTMのアンチウイルス機能は、あくまでもネットワークの出入口で不正アクセスをブロックする役割に過ぎません。そのため、ネットワーク上の各端末においては、ウイルス対策ソフトを導入した併用での運用をおすすめします。

IPS/IDS機能(侵入検知・防御)

ファイアウォールでは通信の送信元と宛先を監視して、不正なパケットと判断するとブロックします。しかし、その中身まではチェックできません。正常な通信であれば短時間で大量アクセスする攻撃をブロックできず、結果的に攻撃を防げないのです。そこで、活躍するのがIPS/IDS機能(侵入検知・防御)となります。

IDS(Intrusion Detection System)はネットワーク上の通信を常に監視して、外部からの不正侵入をチェック。検知するとリアルタイムで通知しますが、IDSは不正侵入の発見と通知だけの機能にとどまります。一方、IPS(Intrusion Prevention System)と呼ばれる不正侵入防御システムは不正侵入の検知に加えて、アクセスログの改ざん防止や不正パケットの遮断といった防御策を実行します。

Webサイトフィルタリング

基本的に、Webサイトは制限なく自由に閲覧できるものです。しかし、組織であれば不必要なサイトの閲覧や不適切な発信などは制限したいところでしょう。インターネットを自由に利用されてしまうと利用できる帯域幅が低下し、回線速度に影響を及ぼす可能性も懸念されます。悪意のあるサイトにうっかりアクセスしてしまうと、ネットワークからマルウェアが侵入して大きな問題に発展しかねません。

Webフィルタリング機能ならWebサイトの閲覧を制限でき、特定サイトのURLやドメインにアクセスさせないよう制御することが可能です。同時にWebページにアクセスしたログ管理や監視も可能なので、私的利用への注意を促すこともできるでしょう。

UTMのメリットとデメリット

UTMのメリット

ファイアウォール単体よりも複雑な攻撃に対応できる

OSの脆弱性を狙った攻撃、ファイル交換ソフトの利用、マルウェアなど、ファイアウォールだけでは対応困難な脅威もあります。UTMを導入すればファイアウォールだけでなく、あらゆる脅威を検知してネットワークを包括的に防御が可能です。日々進化する複雑で悪質な攻撃にも対抗できるネットワークを維持し、セキュリティレベルの高い環境を容易に構築できるでしょう。

ハードウェアの一元化により運用コストの削減ができる

UTMには複数のセキュリティ対策が集約されているため、ひとつの機器だけで複数の設定が可能です。管理する手間を大幅に軽減でき、運用コストも削減できるというメリットもあります。ネットワークへの脅威は規模に関わらないので、人的なリソースやコスト面で敬遠しがちな中小企業でも導入しやすいでしょう。

導入のハードルが低い

複数のセキュリティツールを導入する際は、インストール作業だけでなく運用に必要なツールの知識と技術があるエンジニアをアサインする必要があります。セキュリティソフト同士の相性もあるので、どのような組み合わせにするかも検討しなければなりません。1台に集約されているUTMなら、機器をネットワーク上に設置するためサーバーごとのインストール作業は不要です。UTMの管理画面ならGUIで各種設定の変更もでき、直感的に操作できる点も導入へのハードルが低いといえます。

UTMのデメリット

単一ベンダーなのでセキュリティ対策の柔軟性が低下する

単体でセキュリティ対策を導入する場合は、機能ごとにベンダーを選定する必要がありました。UTMはオールインワン機能なので、ベンダーを個別に選定する必要がない反面、柔軟性が低下しているとも考えられます。「ウイルス対策はA社にして、IPS/IDSはB社にする」といった選定はできないので、事前にUTMの詳細な仕様を確認しておきましょう。

ダウンするとネットワークが利用できなくなる

1台のUTMであらゆる脅威に対応するため、万が一故障するとセキュリティ対策がほぼ無効になる恐れがあります。故障内容が深刻なケースでは、ネットワーク自体が利用できなくなるかもしれません。UTM導入の際はサポート内容を事前に確認して、故障時の対応方法を考えておきましょう。ベンダーとの保守契約など、インシデント発生時の運用は事前に取り決めておきたいところ。システムの冗長化や代替機の準備など、サービス継続性を常に意識することが重要です。

一部機能でも強化したければセキュリティ強度の高いUTMの導入が必要

セキュリティ機能がすでに集約されているため、一部の機能のみセキュリティの強度を上げるといったことはできません。一部でも高いセキュリティレベルが必要となる場合は、全体的にセキュリティ強度が高いUTMの導入が求められることでしょう。仮に「ウイルス対策だけ強度を上げておきたい」といった場合、条件を満たすUTMは全体的に高スペックになるため、その他の機能についてはオーバースペックになるかもしれません。

UTMの選び方

UTMといってもさまざまな機種があり、導入を考えたときに何を基準に選定すべきか悩ましいところ。そこで、押さえておきたい基本的な選定基準から、信頼できるベンダーを選ぶ際のポイントまで解説します。

必要なセキュリティ機能をカバーするUTMを選ぶ

UTMが多機能であるにもかかわらず、必要なセキュリティ機能が実装されていなければ意味がありません。機種を選定する際は基本性能を確認し、要件となるセキュリティ機能が実装されているか確認しましょう。UTMによっては基本機能に加えて、オプションとしてセキュリティ機能を追加できる機種もあります。事前に要件をベンダーと相談したうえで、どのUTMが適しているかを選ぶとよいでしょう。

使用できるユーザー数が不足しないプランを選ぶ

大多数のベンダーでは利用ユーザー数ごとに価格が設定され、コストを考慮すれば実際のユーザー数で契約するケースも少なくありません。接続数がギリギリの状態で運用していると新しいユーザーを追加できず、結果的にUTM自体を入れ替えることになるでしょう。将来を見据えた運用なら、余裕を持ったプランでの契約をおすすめします。もしユーザー数の増加が確実であるならば、無制限プランといった選択も視野に入れてみてはいかがでしょうか。

業務に支障のないスループット数を選ぶ

内部ネットワークの出入り口となる場所に設置するため、すべてのデータ通信がUTMを経由することになります。たとえユーザー数が少ない場合でもUTMに負荷がかかり、スループットが追いつかないといった事象も想定しなければなりません。特に外部と頻繁にやりとりが発生する環境であれば、現状のトラフィックやパケット量なども考慮したうえでUTMを選定しましょう。

UTM(統合脅威管理)のおすすめ製品紹介

【Sophos/ソフォス】

インシデント対応の自動化により、脅威を検知してから約8時間はかかるとされるインシデント対応の作業時間を、わずか数秒から3分程度に短縮。エンドポイントの特定からネットワークの隔離、駆除、復旧まですべて自動でおこないます。

https://www.synnex.co.jp/vendor/sophos/

【Fortinet/フォーティネット】

Fortinetはソフトウェアからハードまでを自社開発しており、トラブル時の原因究明も迅速に対応。ゲートウェイ機器であるFortigateシリーズは、UTMとしてファイアウォールをはじめ10以上の機能を兼ね備えます。アプリケーションとも連携でき、セキュリティやネットワークの運用管理の一元化を実現可能です。

https://www.synnex.co.jp/vendor/fortinet/

【WatchGuard/ウォッチガード】

とにかくシンプルでわかりやすく、構成から導入に至るまでの一元管理が可能。ネットワークを可視化して迅速な判断を可能とし、安全なリモート接続、多要素認証、エンドポイントセキュリティまでトータルでカバーしたポートフォリオがあるのも強みのひとつです。https://www.synnex.co.jp/vendor/watchguard/

【CheckPoint/チェックポイント】

Quantum Sparkは低価格ながら業界最先端のファイアウォールと高度なIPS、検出技術を備えています。導入設定も容易で管理画面がシンプルで分かりやすいのも特徴。巧妙なサイバー攻撃にも対応できるエンタープライズ・レベルの性能とSMBに重要な即応性および柔軟性を兼ね備えています。

https://www.synnex.co.jp/vendor/checkpoint/

まとめ

UTMは多機能にもかかわらず導入するハードルが低く、小規模なネットワークでも容易にセキュリティ対策を導入できます。その反面、機能が豊富過ぎるため、使いこなせず持て余してしまうかもしれません。UTMの基本機能とオプションの組み合わせ次第では最適化が可能ですので、機器の選定・導入の際はベンダーと相談しながら検討してみてください。

[筆者プロフィール]

たむら さとし

テクニカルライター。これまでに業務システムのバックエンド開発からITILに基づく運用設計といった業務に従事。一方でWebサービスやシステムに関する解説記事、マニュアル制作などテクニカルライターとしても活動中。システム開発とコンテンツ制作の「2つの目線」から、ユーザーの皆さんが知りたい情報を提供します。