現代の社会でますます重要度が高まっている資産に、「情報資産」というものがあります。安定的に企業活動を行うため、情報資産の適切な管理はとても大切です。一方、IT技術の発展に伴い、内部・外部問わず情報資産への脅威は多種多様になっており、企業にはさまざまな対策が求められています。

企業の業務で使用するPCであれば、当然セキュリティソフトが導入されているはずですが、それだけでは外部からの侵入を見つけられない可能性もあるため、企業側は対策が急務となっています。そこで、注目を集めているセキュリティ技術が「SIEM(Security Information and Event Management)」です。SIEMとはどのような技術で、必要とされる背景は何なのか。また、導入時のメリット・デメリットなどを詳しくご説明します。

SIEMとは?

SIEMは「シーム」と読み、「Security Information and Event Management」の略です。日本語に直訳すると「セキュリティ情報とイベント管理」で、2005年にガートナー社によってこの言葉が提唱されました。

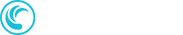

企業のIT環境は、さまざまな機器で構成されています。SIEMはこれらの機器が出力するイベント情報(ログ、管理情報)を集約して、一元管理するものです。そして、その情報を解析することにより、各イベント情報の相関関係からセキュリティインシデントを検知することが可能となります。データ取得元については、例えば以下のようなものが対象です。

- ネットワークデバイス(ルーター、スイッチ、モデム など)

- セキュリティデバイス(外部と内部をつなぐ境界に位置するファイアウォール、不審な通信を検知/遮断するIDS/IPS、従来から存在するウィルス対策ソフト など)

- サーバ(Webアプリケーションサーバ、ファイルサーバ、プロキシサーバ、メールサーバ など)

これまでのセキュリティ対策は「外部からの侵入を防ぐ」「情報を流出させない」というインシデントを起こさせない対策が多く、仮にその対策をすり抜けてしまった場合は、後から気が付くことが難しいのが現状でした。SIEMはそれとは逆で、「発生したセキュリティインシデントをいかに早く見つけ、通知するか」を目的としています。

セキュリティ対策でSIEMが必要とされる背景

SIEMが必要とされる背景には、大きく分けて2つの理由があります。それが、「外的要因」と「内的要因」です。これまでのセキュリティ対策でよくある「外部からの攻撃、アクセス」だけに対策の的を絞るのではなく、「外部」「内部」双方の対策が求められます。

外的要因

現在の社会では「標的型攻撃」が増えています。特定の企業や情報をターゲットとし、さまざまな手段を使って攻撃しているのです。そのため、企業側には多様な外部からの攻撃に耐えうる環境の構築が求められます。

内的要因

コロナ禍を背景にリモートワークが大きく浸透してくるなど、「働き方改革」により会社員の働き方の多様化が進んでいます。また、フリーランスとして働く人と協業する場合を含めると、人と場所、さらに接続デバイスが多様化していると言えるでしょう。「社外から社内」「社内から社外」へデータのアクセスが発生することから、企業側には適切なセキュリティの管理が必要となります。

しかし、適切な管理を目的として、さまざまな機器・製品やソリューションを導入することは可能ですが、それだけでは充分とは言えません。そもそも、導入した製品やソリューションを適切に管理・運用する、IT系の人材が企業内に不足しているからです。

そこで、必要とされているのがSIEMです。SIEMを使用することで、さまざまなイベントを機器・ソリューションを問わず収集でき、セキュリティインシデントも検知しやすくなります。その結果、インシデント検知後の対応を迅速に行い、被害を最小限に抑えることも可能となるのです。

SIEMの仕組み

SIEMに対応したツールは、オープンソースから企業の製品までさまざまなものがあります。代表的なものに「Splunk」「IBM Security QRadar」「Logstorage」「ALog EVA」「Elastic」が挙げられますが、各製品に得手不得手があるため、ここでは一般的な仕組みとしてSIEMを解説します。

ログ管理

さまざまな機器、サーバ、アプリケーションから大量のログを収集する仕組みです。取得対象のデータソースの数は導入するツールに左右されるものの、非常に多くのデータソースを取り扱うことが可能です。また、管理しているログを可視化できる機能も提供されます。それぞれの機器やサーバにログインして、個別に確認するよりもはるかに効率的にログを確認できます。

ログ分析

SIEMの根幹を成す、とても大切な仕組みです。ただログを集めるだけでは、ログサーバと同じでしょう。SIEMが有用なポイントは、複数のイベントの相関関係を分析し、異常(脅威)を検知するところにあります。ツール側で保持する情報に基づいて自動で判断されるほか、あらかじめ導入企業側で独自の分析ルールの設定も可能です。これにより、各企業の特性に合わせた設定にすることができます。

例えば、普段は発生しないパケットが大量に発生した場合、ある一つの機器で通信を遮断する機能が稼働した際も、他の機器も含めてトータルで判断したうえで正常と判断することもありえます。SIEMは、そのような分析の仕組みを提供するのです。

リアルタイム監視および自動通知

SIEMの目的はセキュリティインシデントを防ぐことではなく、検知後、迅速に異常をシステム担当者に通知し、被害を最小限にすることです。そのため、リアルタイム監視と自動通知は必須の仕組みです。

SIEMでできること

SIEMではどのようなことができるのか、大きく3つに分けてご説明します。

- ログの収集

さまざまな機器からログを収集し、一元管理することが可能です。収集対象はOS(Windows、Linux)やデバイス(スイッチなどネットワーク機器)など、幅広く対応しています。ツールごとに機器やログ形式の種類は違いがありますが、基本的に収集対象のログは何もフォーマットを気にすることなく一元管理できます。ログを一元管理すれば、システムダウンが発生して状況が確認できない事態となった場合でも、手元にあるログを確認することで何がおきたかがわかるでしょう。

具体的な収集方法には、エージェントレス型(SIEMからログを取りに行く)とエージェント型(ログ取得対象にツールをインストールし、ログをSIEMに送る)の2パターンあります。ツールによってログの収集方法が変わるほか、ログ収集に要求されるパフォーマンスや取得ログの大きさなどを考慮して収集方法を決めることも必要です。

- ログの正規化

集めたログは、そのままではただのテキスト情報なので、見やすい形、分析しやすい形にログを整える(正規化する)必要があります。もしこれを手動で実施する場合、処理が終わった頃にはすでにそのログが古くなり、またすぐ次のログに取り掛からなければいけません。非常に負荷が高いため、ツールによるログの正規化は必須です。

- 分析・脅威検知

集約したログを分析し、脅威を検知することがSIEMのもっとも注目すべき機能です。ログの正規化でログが統合管理されているからこそ、分析に時間をかけることなくログの相関関係を見つけられます。例えばセキュリティインシデントが発覚した場合、発覚時点からのログを時系列に沿ってさかのぼることで、セキュリティインシデントの発生元を見つけることが可能です。

SIEMのメリットとデメリット

SIEM導入のメリット、そしてデメリットについて考えてみましょう。

SIEMのメリット

- 各種ログを統合管理できるようになる

バラバラな場所にあるログファイルをその都度取得して内容確認する場合、それぞれのログのフォーマットを理解し、手動で整理する必要があります。これには時間がかかりすぎるため、自動でフォーマットしてくれるのは大きなメリットです。

- 通信の流れを詳細に把握できる

さまざまな機器のログは、必ずタイムスタンプと一緒に出力されています。これらのログについて順を追って確認することで、通信の流れを明らかにできます。これは、ログを収集して正規化したからこそできることです。

- セキュリティインシデントの早期検知が可能

外部からのサイバー攻撃やマルウェア感染などセキュリティインシデントが発生した場合、普段とは違うログが複数の機器で出力されることが考えられます。SIEMではリアルタイムに相関分析を行えるため、早期検知が可能です。検知後はシステム担当者へ異常が通知され、インシデントへの対応を行います。

SIEMのデメリット

- ネットワークトラフィックの圧迫

多数の機器からのログを収集するため、ネットワークトラフィックを圧迫する可能性があります。1時間あたりのログ容量や、SIEMツールまでのネットワーク経路の通信可能量を見積り、接続機器全体のログの粒度を合わせることが必要です。

- 機器の相関関係を見つけられない

SIEMは守備範囲のログ以外は把握できません。そのため、IT環境を構成するすべての機器を網羅できず、相関関係を見つけられない可能性があります。これはSIEMのツール上の仕様によるもので、導入時に十分な検討が必要です。

- セキュリティと無関係なアラートが上がる

SIEMの機能によってログの因果関係を自動判別するため、セキュリティとは関係ないアラートが上がる可能性があります。よって、そのアラートが異常なのか正常なのかを都度判断することが必要です。現実的に運用を行えるレベルにまでセキュリティ感度の検証と調整が必要になります。そして、アラートの重大度や緊急度に応じて、誰でもオペレーションを行えるよう手順を整備しておく必要があるでしょう。

SIEMのおすすめ製品の紹介

SIEMにおいて大切なのは、「ログの統合管理と分析」です。多数のログを統合管理できないと、何度分析したところで効果のある相関関係は見つけられません。また、ログが正規化できないと分析する際に正しい情報がインプットされず、誤った分析結果になってしまう可能性があります。

Elasticsearchは、分散型でオープンな検索・分析エンジンです。テキスト・数値・地理空間情報を含む、あらゆる種類のデータと非構造化データも対応しています。そして、Elastic Stackはデータ投入から保管、分析、可視化までを実現するツール群です。これらを有効に使えば多様なログデータを扱うことができ、幅広くセキュリティインシデントに備えられます。

▼参考URL

https://www.synnex.co.jp/vendor/elastic/

まとめ

従来型のセキュリティ対策は、外部からの脅威に対して「侵入させない」「発生させない」という点を主眼に置いたものでした。それに比べ、SIEMの機能は「外部からの脅威は発生するもの」という前提に立ち、「セキュリティインシデントの発生をいち早く見つけ、影響範囲を最小限に抑える」というものです。

ただし、導入するツールによっては収集したいログの取得ができなかったり、不要なアラートが多発したりすることで、日常のシステム管理に影響が出てしまう可能性があるでしょう。導入時の目的・要件をしっかりと考えてから導入することが必要です。

TDシネックスでは、SIEM製品の一つであるElasticを取り扱っています。SIEMやElasticの導入についてご興味があれば、下記リンクよりフォームにご記入の上、お問い合わせください。

https://www.synnex.co.jp/inquiry

[筆者プロフィール]

おじかの しげ

https://twitter.com/shige_it_coach

東京近郊の中堅SIerに20年勤務する、インフラ系システムエンジニア。インフラ環境構築からOS、ミドル導入、構築、運用。最近はインフラ関係だけではなく、WEBアプリ開発など幅広く業務を経験。