複数のクラウドサービスを使いこなすことが当たり前になった今、企業のID・パスワード管理は煩雑になっています。

システムごとに認証が必要となる環境では、業務の効率を下げるだけでなく、セキュリティリスクがつきまといます。

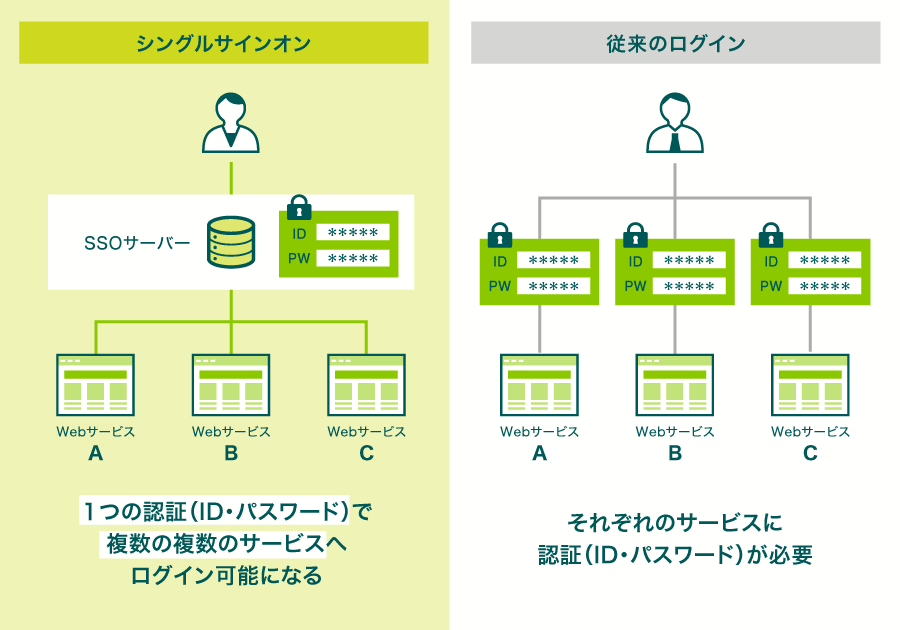

こうした課題を解決する仕組みとして、活用されているのが「シングルサインオン(SSO)」です。

1度の認証で複数サービスにアクセスできるSSOは、利便性と安全性の両立をします。

本記事では、SSOの基本的な考え方から具体的な認証方式、導入時の注意点まで、実務に即した視点で解説します。

シングルサインオン(SSO)とは?

シングルサインオン(Single Sign-on、SSO)とは、1度の認証処理で複数のシステムやサービスにシームレスにログインできる認証方式です。

これにより、ユーザーはアプリケーションやクラウドサービスごとに個別のIDやパスワードを覚える必要がなくなります。

企業のID・パスワード管理の課題

次に企業におけるID・パスワード管理の課題を解説します。

サービスごとのID管理が困難

業務の中ではメールやファイル共有、勤怠管理、営業支援、会計など用途の異なるクラウドサービスを利用していることが一般的です。

そのため、各サービスごとに異なるID・パスワードを設定する必要があります。

しかし、ユーザーにとって複数の認証情報を覚えるのは負担が大きく、結果としてパスワードの使い回しや、簡易なパスワードの設定といったセキュリティ上の問題が起こりやすくなります。

IT部門の工数が増える

ID・パスワードの管理が煩雑になると、IT部門への問い合わせや対応工数も増加します。

たとえば、「パスワードを忘れた」「アカウントをロックした」といったサポート依頼は、定常的に発生する業務となっています。

また、新入社員のアカウント発行や退職者のアクセス権削除といった運用も、複数サービスにまたがっている場合、手動対応ではミスが起きやすくなります。

セキュリティリスクが発生する

複数の認証情報が適切に管理されていない状態では、第三者による不正アクセスや内部不正のリスクが高まります。

たとえば、退職者のアカウントが一部のサービスに残っているといったケースは、情報漏えいにつながる可能性があります。

シングルサインオン(SSO)のメリットとは

ID・パスワード管理の課題を解決するSSOのメリットについて詳しく解説します。

業務効率化の促進

従業員はSSOによって、1度のログインで複数の業務システムやクラウドサービスにアクセスできるようになります。

サービスごとに異なるID・パスワードを入力する必要がなくなり、作業の手間を削減できるため、生産性の向上につながります。

人的リソースの削減

従業員がパスワードを忘れた際の再発行対応や、アカウントのロック解除など、日常的に発生するサポート業務が大幅に削減されます。

セキュリティリスクの低

ユーザーが複数のパスワードを管理する必要がなくなるため、パスワードの使い回しや簡易なパスワードの設定といったリスクが減少します。

また、SSOと多要素認証(MFA)を組み合わせることで、セキュリティをさらに強化できます。

シングルサインオン(SSO)のデメリットと解決策

シングルサインオン(SSO)はメリットが大きいものの、良い面だけではありません。導入前には、デメリットとその解決策も理解しておく必要があります。

シングルサインオン(SSO)を利用できないサービスがある

すべてのクラウドサービスや業務アプリケーションがSSOに対応しているわけではありません。

特に、古いオンプレミス系の業務アプリケーションや、独自仕様のクラウドサービスではSSO連携に非対応であることもあります。

たとえば、レガシーな基幹システムや一部の金融機関向け業務システムなどは、セキュリティ上の観点や仕様の制限により、SSOとの統合が難しいケースがあります。

非対応サービスが存在すると、結局一部の業務では従来通りのID・パスワード運用が残ってしまい、ユーザーにとっては混在環境の中で手間が増える結果になる可能性があります。

既存のシステムにSSOをすぐに追加することが難しい場合は、今後新たに導入するシステムがSSOと連携できるように備えておくとよいでしょう。

不正アクセス時の2次被害の可能性がある

SSOでは、1回の認証で複数のシステムにアクセスできるという特性から、万が一IDとパスワードが漏えいした場合、その影響範囲が極めて広くなります。

たとえば、ある従業員がフィッシング詐欺に遭い、SSOアカウントの情報が盗まれた場合、そのアカウントで利用できるすべてのサービスに対して、攻撃者が短時間で不正アクセスができてしまう可能性があります。

このリスクを軽減するためには、多要素認証(MFA)の併用や、異常なログイン検知機能の実装が不可欠です。

Microsoft Entra ID(旧Azure Active Directory)やGoogle Workspaceでは、SSOとMFAを組み合わせることで、不正アクセス時の被害を最小限に抑える対策が実践されています。

SSOシステムが停止するとサービスなどにログインできなくなる

SSOは認証管理ができる一方で、アイデンティティプロバイダー(詳細は後述)側に障害が発生した場合、そこに依存しているすべてのサービスへのアクセスが不可能になるリスクがあります。

解決策としては、あらかじめサービス停止が発生した際の対応フローを、SSO製品を提供しているベンダーに確認しておくとよいでしょう。

シングルサインオン(SSO)の仕組みと認証方式

次に具体的なSSOの仕組みや認証方式の違いについて解説します。

SSOには複数の認証方式があるため、自社のSSOシステムの対応環境によって選ぶことが可能です。

フェデレーション方式

シングルサインオン(SSO)の仕組みの一つとして採用されているのが「フェデレーション方式」です。

フェデレーションとは、複数の独立した組織間で認証情報を共有する仕組みのことで、異なるドメイン間でもシームレスなアクセスを可能にします。

この方式では、ユーザー、サービスプロバイダー(SP)、そしてアイデンティティプロバイダー(IdP)の3つが関係しています。

SPとは、ユーザーが利用する業務アプリケーションやクラウドサービスなど、認証の対象となるサービス側のことを指します。

一方、IdPは、ユーザーの認証情報を管理し、信頼された第三者として正当性を証明する役割のシステムです。

ここで重要となるのが、SPとIdPの間でどのように認証情報をやり取りするかという点です。

その仕組みを実現するために用いられるのが「認証プロトコル」です。

以下では、フェデレーション方式で利用されている代表的な認証プロトコルを3つ紹介します。

SAML(Security Assertion Markup Language)

SAMLはXMLベースの認証プロトコルで、フェデレーション方式の一つです。

主に企業向けのクラウドサービスで利用されており、Microsoft 365やGoogle Workspaceなど、主要な業務サービスがSAMLに対応しています。

SAMLでは、IdPが発行する「SAMLアサーション」をSPが受け取り、ログインを許可します。

クラウドサービス側がSAMLに対応していれば、設定のみでSSOを実現できるというメリットがあります。

OAuth 2.0

OAuth 2.0は、リソースへのアクセスを第三者に委任する「認可(Authorization)」を目的としたプロトコルです。

ユーザーのパスワードを開示せずにアクセス権限だけを渡す仕組みであり、認証(Authentication)機能は備えていません。

そのため、SSOの文脈では認証目的で単独利用されることはなく、次に紹介するOpenID Connectと組み合わせることで、認証機能を補完します。

OpenID Connect(OIDC)

OpenID ConnectはOAuth 2.0を拡張した認証プロトコルで、JSONベースのデータフォーマットを使用します。

IDトークンを通じてユーザーの認証を行い、ソーシャルログイン(GoogleやFacebookなど)やモバイルアプリでのSSOに最適化されています。

近年ではOIDC対応サービスも増えており、ウェブアプリケーションやスマートフォンアプリでの認証に多く利用されています。

また、Microsoft Entra ID(旧称Azure Active Directory)では、オンプレミスのActive Directoryとクラウドサービスを統合する際に、ケルベロス認証とSAML/OIDCを組み合わせたフェデレーション方式が用いられています。

ケルベロス認証については後述します。

エージェント方式

エージェント方式は、Webサーバーに専用のエージェントソフトウェアを導入し、外部のSSOサーバーと連携してユーザー認証を行う仕組みです。

ユーザーが対象のWebサービスにアクセスすると、エージェントがリクエストを傍受し、SSOサーバーに認証とアクセス権限の確認を依頼します。

認証が成功すると、SSOサーバーからユーザー情報がWebサーバーに提供され、サービスへのログインが許可されます。

リバースプロキシ方式

リバースプロキシ方式は、Webサーバーやクラウドサービスとユーザーのデバイスの間に「中継サーバー」を設置し、そのサーバーがすべての通信を中継しながら認証処理を実施する方式です。

特徴的なのは、エージェント方式のようにWebサーバー側にソフトウェアをインストールする必要がなく、既存のシステムに手を加えずにSSOを導入できる点です。

代理認証方式

代理認証方式は、SSOサーバーや専用エージェントがユーザーの代わりにID・パスワードを入力することで認証を実現する方式です。

代表的な例として「フォームベース認証」があります。

フォームベース認証では、エージェントソフトウェアがWebアプリケーションのログイン画面を検知し、あらかじめ登録されたID・パスワード情報を自動的に入力してログイン処理を行います。

ユーザーにとっては、あたかも手入力してログインしているように見えますが、実際はバックグラウンドで自動化された認証処理が進行しています。

この方式は、SSOに対応していないレガシーなWebサービスや、外部連携に制限のある業務アプリケーションに対しても、SSOを実現できるという点で柔軟性があります。

透過型方式

透過型方式は、ユーザーがWebアプリケーションへアクセスを試みた際に、裏側で必要なログイン情報を自動的に送信することで認証を完了させる方式です。

ユーザー側では特別な操作を意識する必要がなく、まるで通常のアクセスと変わらない自然な形でSSOができます。

この方式の特徴は、アクセス経路に依存せず、どのような端末やブラウザからでも利用できるという点です。

従業員が社内ネットワークからだけでなく、自宅や外出先など社外からアクセスするケースにおいても、同様に利用できます。

一方で、透過型方式はユーザー認証情報を自動送信する特性上、セキュリティ設計には注意が必要です。

不正アクセスや盗聴のリスクを軽減するため、通信経路の暗号化(HTTPS)やデバイス認証、多要素認証(MFA)との併用をおすすめします。

ケルベロス方式

ケルベロス方式は、チケットベースの認証方式と暗号化技術を用いた高セキュリティなSSO方式です。

MicrosoftのActive Directoryでも標準的に採用されており、大規模なエンタープライズ環境での認証基盤として利用されています。

ケルベロス認証では、ユーザーが最初にログインすると、認証サーバーであるKDC(Key Distribution Center)が「TGT(チケット・グラント・チケット)」と呼ばれる一時的なチケットを発行します。

以降、ユーザーはTGTを利用して必要なサービスにアクセスするたびに「サービスチケット」を取得し、それを使って個別サービスに対して認証を行います。

そのため、再度パスワードを入力することなく、同じセキュリティ領域(レルム)内の複数のサービスにアクセスできる、SSO環境が実現されます。

「レルム」とは、ケルベロス認証システムが管理するセキュリティの境界を指し、通常はActive Directoryのドメインに相当します。

KDCはこのレルム内のすべてのユーザーやサービスの認証をまとめて管理することで、セキュリティ性の高い認証環境を提供しています。

シングルサインオン(SSO)サービスを選ぶ際のポイント

次にSSOサービスを選ぶ際のポイントを解説します。

既存システムや利用したいサービスとの連携

一つ目はSSOサービスが既存の業務システムや今後導入予定のクラウドサービスと連携可能であるかどうかです。

たとえば、Microsoft 365、Google Workspace、Salesforceなど主要なSaaSとの連携実績があるかを確認することがポイントです。

また、自社内にレガシーシステムが残っている場合には、エージェント方式や代理認証方式など、柔軟な連携方式を備えたSSOソリューションを選定する必要があります。

基本的なセキュリティ対策

SSOは利便性を高める一方で、一つの認証情報にすべてが集約されるため、万が一の漏えいが致命的な被害につながる可能性があります。

そのため、パスワードポリシーの強化、アカウントロック機能、不正ログインの検出といった基本的なセキュリティ対策が標準で備わっているかどうかを確認しましょう。

SSOシステムのセキュリティ

SSOサービス自体が多要素認証(MFA)に対応しているか、通信がすべて暗号化されているか(HTTPS/TLS)、ID管理やログ管理の仕組みが整備されているかといった観点も必要です。

導入や運用のコスト

SSOサービスは無料のオープンソースからエンタープライズ向けの高機能な有料サービスまで多岐にわたります。

自社の規模や管理体制に応じて、初期導入費用、月額料金、運用負荷を総合的に比較しましょう。

導入後に発生するID追加やログ分析といった運用工数も、長期的にはコストになります。

ベンダーのサポート

最後に、導入後のサポート体制も重要な評価軸です。

トラブル時の対応速度、日本語サポート、設定代行や運用支援といったサービスの内容を確認しましょう。

特に自社内に専門人材がいない場合は、手厚いサポートを提供するベンダーを選定することをおすすめします。

まとめ

SSOは、日々のログイン作業をシンプルにすることで従業員の業務負担を軽減しつつ、情報漏えいやアカウントの不正利用といったリスクにも対応できる、実用性と安全性を兼ね備えた仕組みです。

ただし、導入すればすべての課題が解決するわけではなく、サービス連携の可否や運用コスト、セキュリティ要件など、検討すべき要素は少なくありません。

自社のシステム構成や運用体制に適した認証方式を選ぶことが、長期的な安定運用への第一歩になります。

TD SYNNEXでは、Microsoft Entra IDをはじめ、Azureサービスの導入から活用・運用まで一貫してサポートしています。

Entra IDは、Azureをはじめとするクラウド全体のID管理基盤として機能し、SSOや多要素認証の導入も簡単に行えます。

Entra IDやAzureに関するご相談は、どうぞお気軽にお問い合わせください。

詳しくは以下のページをご覧ください。

Microsoft Azure のご紹介 | TD SYNNEX株式会社

[筆者プロフィール]

佐々木

テクニカルサポート出身のITライター。Windows Server OS、NAS、UPS、生体認証、証明書管理などの製品サポートを担当。現在は記事制作だけでなく、セキュリティ企業の集客代行を行う。